Chào bạn, tôi là Võ Đỗ Khuê, Co-founder của ZoneCloud. Trong nhiều năm làm việc với cơ sở hạ tầng mạng, tôi đã chứng kiến không ít doanh nghiệp phải đối mặt với những cuộc tấn công mạng gây tổn thất nặng nề, đặc biệt là tấn công DDoS.

Gần đây, với sự gia tăng của các cuộc tấn công DDoS Layer 3, tôi nhận thấy nhiều người vẫn còn mơ hồ về loại hình này và cách phòng chống hiệu quả. Đó là lý do vì sao tôi viết bài này.

Với kinh nghiệm trực tiếp vận hành hệ thống máy chủ và chống DDoS tại ZoneCloud, tôi sẽ cùng bạn đi sâu vào bản chất của tấn công DDoS Layer 3, các loại hình phổ biến, và quan trọng nhất là những giải pháp thực tế để bảo vệ hệ thống của bạn một cách vững chắc.

Nội dung chính của bài viết:

- Tấn công DDoS Layer 3 là một cuộc tấn công mạng nhắm vào Lớp Mạng (Layer 3) của mô hình OSI, tập trung làm quá tải băng thông và cơ sở hạ tầng mạng của bạn.

- Các kỹ thuật tấn công DDoS Layer 3 chính gồm UDP Flood, ICMP Flood (Ping Flood) và IP Fragmentation. Mỗi loại đều khai thác các giao thức mạng khác nhau để gửi một lượng lớn dữ liệu độc hại, làm cạn kiệt tài nguyên hệ thống.

- Tấn công DDoS Layer 3 là mối đe dọa thực tế và đang gia tăng tại Việt Nam. Các số liệu thực tế cho thấy các cuộc tấn công ngày càng tinh vi và có cường độ lớn, gây ra hậu quả nặng nề về gián đoạn dịch vụ, mất doanh thu và uy tín.

- Tác hại của DDoS Layer 3 không chỉ là website không truy cập được, mà còn là quá tải băng thông, thiệt hại về uy tín thương hiệu và tốn kém chi phí khắc phục.

- Để đối phó với DDoS Layer 3, các biện pháp cơ bản như tường lửa và giới hạn tốc độ là cần thiết, nhưng một giải pháp chống DDoS chuyên nghiệp từ các nhà cung cấp uy tín, với khả năng bảo vệ tự động, đa tầng và hạ tầng mạnh mẽ, là yếu tố then chốt để đảm bảo an toàn lâu dài cho hệ thống của bạn.

Tấn công DDoS Layer 3 là gì?

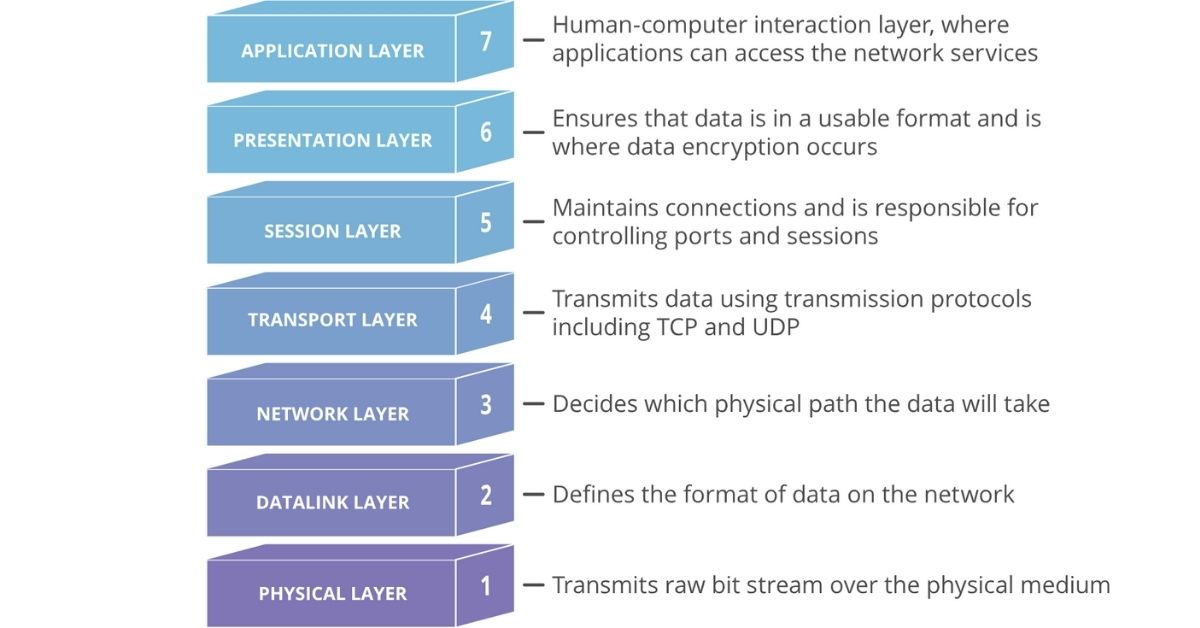

Tấn công DDoS Layer 3, hay tấn công DDoS dựa trên mạng hoặc giao thức (Protocol-based attack) hoặc tấn công thể tích (Volumetric attack), là một loại tấn công từ chối dịch vụ phân tán (DDoS) nhắm vào lớp mạng (Layer 3) của mô hình OSI.

Mục tiêu của tấn công này là làm quá tải cơ sở hạ tầng mạng của mục tiêu bằng cách gửi một lượng lớn lưu lượng truy cập độc hại hoặc lượng dữ liệu lớn nhằm khai thác các lỗ hổng trong các giao thức mạng như IP, ICMP và ARP.

Cụ thể, mô hình OSI hay Open Systems Interconnection là một mô hình chuẩn mực giải thích cách thức hoạt động của mạng máy tính. Mô hình này bao gồm 7 lớp, và Lớp 3 chính là Lớp Mạng (Network Layer).

Vai trò của lớp này là định tuyến các gói dữ liệu từ một điểm đến một điểm khác trong mạng. Ở lớp này, các giao thức quan trọng như IP (Internet Protocol) và ICMP (Internet Control Message Protocol) được sử dụng để xác định đường đi cho dữ liệu.

Một điểm nổi bật của loại tấn công này là kẻ xấu không cần phải mở một kết nối TCP hoàn chỉnh với máy chủ. Thay vào đó, chúng chỉ đơn giản là gửi một lượng lớn gói tin giả mạo để làm quá tải thiết bị mạng như router hoặc tường lửa (firewall).

Mục tiêu chính là cơ sở hạ tầng, chứ không phải ứng dụng web của bạn, do đó việc tìm kiếm một giải pháp chống DDoS Layer 3 hiệu quả là cực kỳ cần thiết để đảm bảo sự ổn định của toàn bộ hệ thống.

Phân biệt các loại tấn công DDoS Layer 3 phổ biến

Mỗi loại tấn công DDoS Layer 3 đều có cách thức riêng, nhưng chung quy đều nhắm vào mục tiêu làm cạn kiệt tài nguyên mạng của bạn. Dưới đây là ba loại tấn công mà tôi thường thấy nhất trong quá trình quản trị hệ thống tại ZoneCloud.

1. Tấn công UDP Flood

Tấn công UDP Flood là một kiểu tấn công dựa trên giao thức UDP (User Datagram Protocol) – một giao thức truyền tin không cần thiết lập kết nối. Kẻ tấn công sẽ gửi ồ ạt một lượng lớn gói tin UDP đến các cổng (port) ngẫu nhiên trên máy chủ của bạn.

Khi máy chủ nhận được các gói tin này, nó sẽ cố gắng tìm kiếm ứng dụng đang chạy trên cổng đó. Vì không có ứng dụng nào trả lời, máy chủ sẽ phải gửi lại một gói tin ICMP “Destination Unreachable” để thông báo lỗi.

Quá trình lặp đi lặp lại này sẽ làm tiêu tốn tài nguyên máy chủ và làm băng thông mạng bị quá tải, khiến dịch vụ của bạn bị gián đoạn.

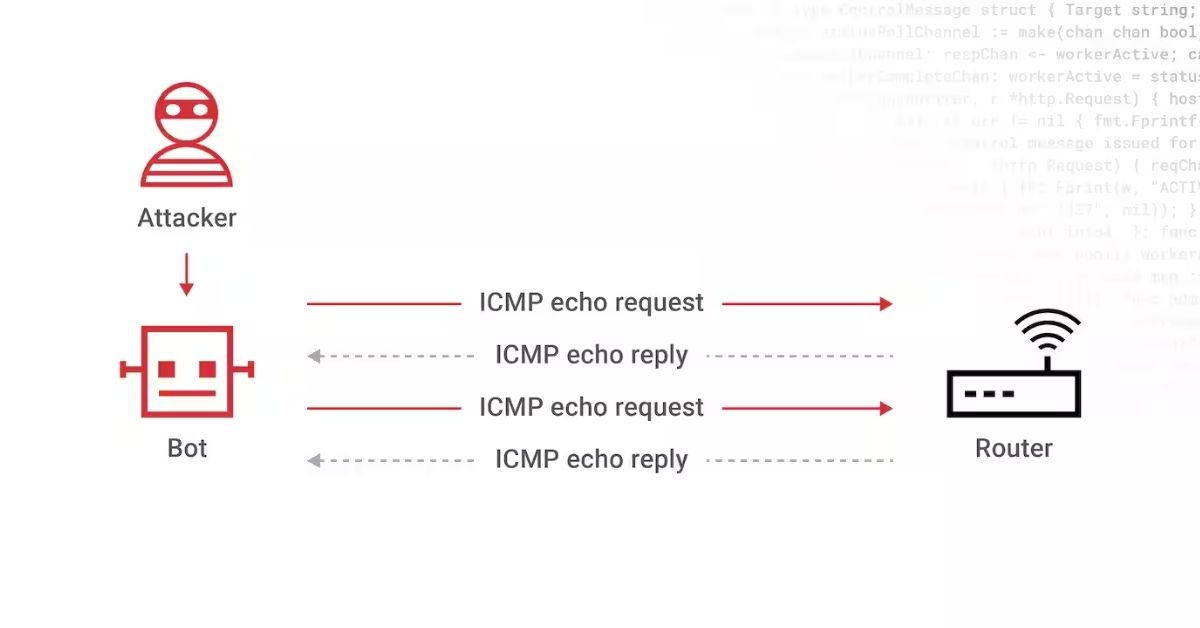

2. Tấn công ICMP Flood (Ping Flood)

Đây là một trong những loại tấn công lâu đời nhưng vẫn còn hiệu quả. Kẻ tấn công sẽ sử dụng giao thức ICMP (Internet Control Message Protocol) để gửi liên tục các gói tin “ping” đến máy chủ mục tiêu.

Mỗi gói tin ping yêu cầu máy chủ phải phản hồi lại. Với một lượng lớn yêu cầu giả mạo được gửi đi từ một botnet, máy chủ sẽ phải dành toàn bộ tài nguyên để xử lý các yêu cầu này mà không thể xử lý các yêu cầu hợp lệ từ người dùng.

Kết quả là website của bạn sẽ chậm hoặc không thể truy cập được. Một biến thể tinh vi hơn của hình thức này là Smurf attack, nơi kẻ tấn công giả mạo địa chỉ IP của nạn nhân để gửi yêu cầu ping đến một mạng lưới lớn, khiến tất cả phản hồi đều dồn về nạn nhân.

3. Tấn công IP Fragmentation

Cuộc tấn công này khai thác quá trình xử lý gói tin của mạng. Kẻ tấn công sẽ gửi các gói tin IP đã bị phân mảnh (fragmented) đến máy chủ. Khi máy chủ nhận được các gói tin này, nó sẽ phải dành tài nguyên để tập hợp lại chúng.

Tuy nhiên, kẻ tấn công cố ý gửi các mảnh gói tin bị lỗi hoặc không đầy đủ, buộc máy chủ phải dành tài nguyên để xử lý các gói tin vô nghĩa này. Việc này khiến tài nguyên hệ thống bị tiêu tốn nhanh chóng, làm quá tải và dẫn đến tình trạng từ chối dịch vụ.

Để phòng tránh, bạn có thể cấu hình firewall chống DDoS Layer 3 cho server của mình để lọc các gói tin không hợp lệ này.

Tình hình tấn công DDoS Layer 3 tại Việt Nam và mức độ nguy hiểm

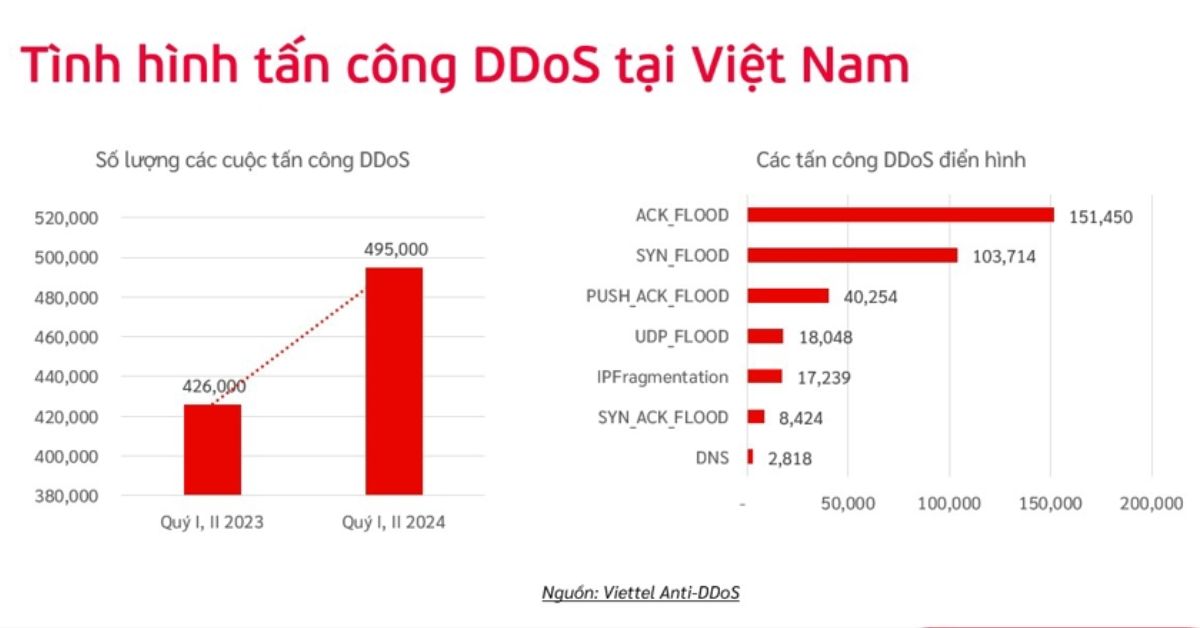

Quy mô và số liệu thống kê mới nhất

Để bạn có cái nhìn cụ thể hơn về thực trạng này, tôi đã tổng hợp một vài số liệu từ các báo cáo uy tín.

Trong 6 tháng đầu năm 2024, hệ thống Viettel Anti-DDoS đã ghi nhận hơn 495.000 cuộc tấn công DDoS, con số này tăng 16% so với cùng kỳ năm 2023.

Đáng chú ý, đã xuất hiện những cuộc tấn công có cường độ lên đến 300Gbps, một con số khủng khiếp cho thấy sự liều lĩnh và tinh vi của kẻ tấn công.

Những số liệu này không chỉ cho thấy mức độ nghiêm trọng mà còn là lời cảnh báo cho tất cả doanh nghiệp về việc cần phải có một hệ thống phòng thủ mạng vững chắc.

Hậu quả của tấn công DDoS Layer 3 đối với doanh nghiệp

Nếu bạn nghĩ một cuộc tấn công chỉ đơn giản là làm website chậm đi, thì bạn đã lầm. Tác hại của tấn công DDoS Layer 3 là vô cùng lớn và có thể gây ra những tổn thất nặng nề.

- Gián đoạn dịch vụ và mất doanh thu: Đây là hậu quả trực tiếp nhất. Khi website hoặc máy chủ ảo (VPS) của bạn không thể truy cập, khách hàng không thể mua sắm hay sử dụng dịch vụ, dẫn đến mất doanh thu ngay lập tức.

- Quá tải băng thông mạng: Các cuộc tấn công thể tích (volumetric attack) sẽ làm ngập lụt toàn bộ băng thông mạng, không chỉ ảnh hưởng đến một dịch vụ mà là toàn bộ hệ thống của bạn.

- Thiệt hại về uy tín: Khách hàng sẽ mất niềm tin vào thương hiệu khi dịch vụ của bạn thường xuyên bị gián đoạn. Đây là tổn thất khó có thể phục hồi.

- Tốn kém chi phí: Việc khắc phục và bảo trì hệ thống sau tấn công thường tốn kém cả về thời gian lẫn tiền bạc. Đây là lý do mà nhiều người đã chủ động tìm đến dịch vụ chống DDoS Layer 3 chuyên nghiệp ngay từ đầu.

Giải pháp phòng chống tấn công DDoS Layer 3 là gì?

Sử dụng tường lửa (Firewall)

Cấu hình tường lửa là một bước đi quan trọng. Nó giúp lọc và từ chối các gói tin bất thường hoặc đến từ những địa chỉ IP đáng ngờ, từ đó hạn chế một phần các cuộc tấn công DDoS.

Giới hạn tốc độ (Rate Limiting)

Đây là kỹ thuật giúp bạn hạn chế số lượng yêu cầu mà một địa chỉ IP có thể gửi đến máy chủ trong một khoảng thời gian nhất định. Điều này có thể ngăn chặn các cuộc tấn công thể tích quy mô nhỏ.

Tích hợp các dịch vụ bên ngoài

Nhiều doanh nghiệp sử dụng các dịch vụ của các công ty nổi tiếng như Cloudflare hoặc Akamai để tận dụng mạng lưới phân phối nội dung (CDN) toàn cầu của họ. Các dịch vụ này giúp phân tán lưu lượng truy cập và giảm thiểu tác động của tấn công.

=> Xem thêm 10 phương pháp phòng chống DDoS tốt nhất được chính tôi nghiên cứu tại bài viết hướng dẫn cách Anti DDoS

Bảo vệ hệ thống vững chắc với giải pháp chống DDoS của ZoneCloud

Tại ZoneCloud, chúng tôi hiểu rằng các biện pháp cơ bản thôi là chưa đủ để đối phó với những cuộc tấn công có cường độ lớn. Đó là lý do chúng tôi đã phát triển hệ thống chống DDoS Layer 3 chuyên sâu, được tích hợp vào các gói dịch vụ cho thuê VPS và dịch vụ cho thuê Server của mình.

- Bảo vệ tự động, Real-time: Hệ thống của chúng tôi được trang bị công nghệ AI tiên tiến, có khả năng tự động phát hiện và lọc các cuộc tấn công ngay khi chúng bắt đầu, mà không cần bất kỳ sự can thiệp thủ công nào.

- Hạ tầng mạnh mẽ, đáng tin cậy: Chúng tôi vận hành hạ tầng tại các trung tâm dữ liệu đạt chuẩn Tier III, đảm bảo băng thông không giới hạn và uptime lên đến 99,99%. Hệ thống máy chủ thế hệ mới, full SSD/NVMe của chúng tôi được tối ưu hóa để chịu tải và xử lý các cuộc tấn công hiệu quả.

- Bảo vệ đa tầng: Giải pháp của ZoneCloud không chỉ tập trung vào Layer 3 và Layer 4 mà còn tích hợp cả tường lửa vật lý và phần mềm. Điều này tạo nên một lá chắn vững chắc, giúp ngăn chặn cả những cuộc tấn công phức tạp nhất.

Sự khác biệt của chúng tôi đến từ đội ngũ kỹ sư có hơn 10 năm kinh nghiệm trong ngành, đã trực tiếp xây dựng và vận hành hệ thống. Vì thế, khi bạn mua hosting hay VPS giá rẻ tại ZoneCloud, bạn không chỉ nhận được một sản phẩm, mà còn là sự đảm bảo an toàn khỏi tình trạng DDoS Layer 3 từ những chuyên gia hàng đầu.

Các câu hỏi thường gặp về tấn công DDoS Layer 3

Ai là mục tiêu của tấn công DDoS Layer 3?

Mục tiêu của DDoS Layer 3 là hạ tầng mạng như router, switch, firewall, thiết bị mạng và toàn bộ băng thông Internet của cá nhân, doanh nghiệp hoặc tổ chức. Đặc biệt, các website, dịch vụ trực tuyến, doanh nghiệp có tài nguyên mạng lớn đều là đối tượng dễ bị tấn công.

Có thể tự chống DDoS Layer 3 tại nhà không?

Không thể tự chống DDoS Layer 3 tại nhà. Lý do là kiểu tấn công này chủ yếu “bóp nghẹt” toàn bộ băng thông Internet hoặc thiết bị mạng, vượt xa khả năng xử lý của router/modem thông thường. Giải pháp hiệu quả nhất là sử dụng dịch vụ chống DDoS chuyên nghiệp từ nhà mạng hoặc các dịch vụ như CDN, tường lửa doanh nghiệp—các công cụ và tài nguyên này dân dụng khó tiếp cận.

Làm sao để nhận biết website đang bị tấn công DDoS Layer 3?

Dấu hiệu phổ biến là mạng hoặc website cực kỳ chậm hoặc không truy cập được; router, switch bị ngắt kết nối hoặc treo; log thiết bị phát hiện lưu lượng tăng đột biến bất thường. Ngoài ra, có thể nhận biết bằng cách kiểm tra các yếu tố sau:

– Tăng vọt lưu lượng truy cập đến website hoặc hệ thống mạng.

– Lượng lớn gói tin từ các IP lạ, không rõ nguồn gốc.

– Hệ thống báo lỗi quá tải, CPU/ RAM/ băng thông sử dụng đạt đỉnh, thiết bị mạng không phản hồi.

– Kết nối Internet cho tất cả thiết bị trong mạng bị gián đoạn hoặc tê liệt.

– Dùng các công cụ giám sát mạng phát hiện lưu lượng bất thường (Network Monitoring tools, Traffic Volume Analysis…).

Nguồn tham khảo để viết bài: