Xin chào, với tư cách là Co-founder của ZoneCloud, tôi là Võ Đỗ Khuê, đã dành nhiều năm kinh nghiệm trong lĩnh vực hạ tầng số để đồng hành cùng các doanh nghiệp Việt. Tôi hiểu rằng, sự an toàn và ổn định của hệ thống là nền tảng cốt lõi để phát triển, nhưng không phải ai cũng nắm rõ các mối đe dọa tiềm tàng.

Chính vì vậy, tôi viết bài viết này để chia sẻ những kiến thức chuyên sâu nhất về một trong những hình thức tấn công nguy hiểm nhất hiện nay HTTP flood DDoS Attack.

Bài viết sẽ giúp bạn hiểu rõ bản chất, cách nhận biết và các giải pháp phòng chống hiệu quả, từ đó bảo vệ tài sản số của mình một cách chủ động nhất.

Nội dung chính của bài viết:

- Tấn công tràn HTTP là một hình thức tấn công DDoS ở tầng ứng dụng (Layer 7). Thay vì làm quá tải băng thông, nó tập trung vào việc gửi một lượng lớn yêu cầu HTTP “hợp lệ” để làm cạn kiệt tài nguyên của máy chủ như CPU, RAM và kết nối cơ sở dữ liệu.

- Người dùng cần chú ý các dấu hiệu như website tải chậm, xuất hiện mã lỗi 503 Service Unavailable hoặc 502 Bad Gateway. Về mặt kỹ thuật, các chỉ số quan trọng là CPU và RAM tăng vọt lên 100% cùng với lượng traffic bất thường trong log server.

- Hậu quả không chỉ giới hạn ở việc sập server. Nó còn gây ra mất doanh thu, thiệt hại uy tín thương hiệu và tốn kém chi phí khắc phục đáng kể. Theo các báo cáo, chi phí trung bình cho mỗi giờ gián đoạn dịch vụ có thể lên đến hàng chục nghìn đô la Mỹ.

- Có hai nhóm giải pháp chính. Ở cấp độ cá nhân, bạn có thể áp dụng Giới hạn tốc độ yêu cầu (Rate Limiting). Ở cấp độ chuyên nghiệp, việc sử dụng Web Application Firewall (WAF) và các dịch vụ chống DDoS dựa trên đám mây (như Cloudflare) là những biện pháp mạnh mẽ, toàn diện hơn.

- Khi bị tấn công, bạn cần hành động theo quy trình 4 bước: (1) Xác định nguồn tấn công qua log server, (2) chặn IP độc hại bằng tường lửa (ví dụ: iptables), (3) liên hệ ngay với nhà cung cấp dịch vụ, và (4) chuyển hướng traffic qua dịch vụ chống DDoS chuyên dụng nếu cần.

HTTP Flood DDoS Attack là gì?

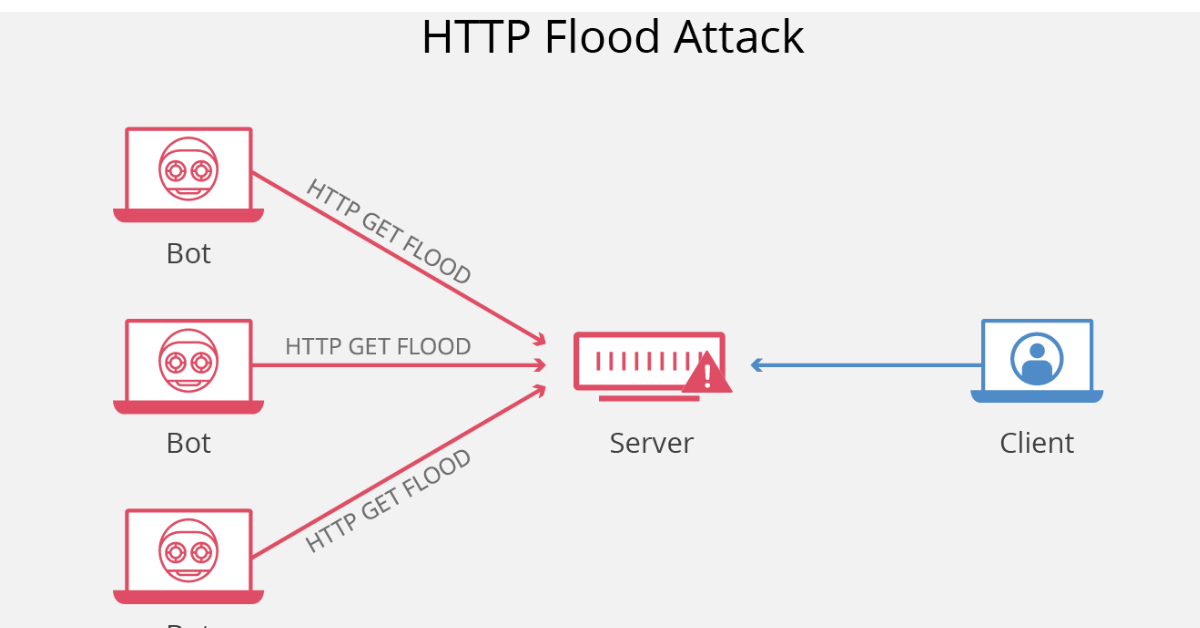

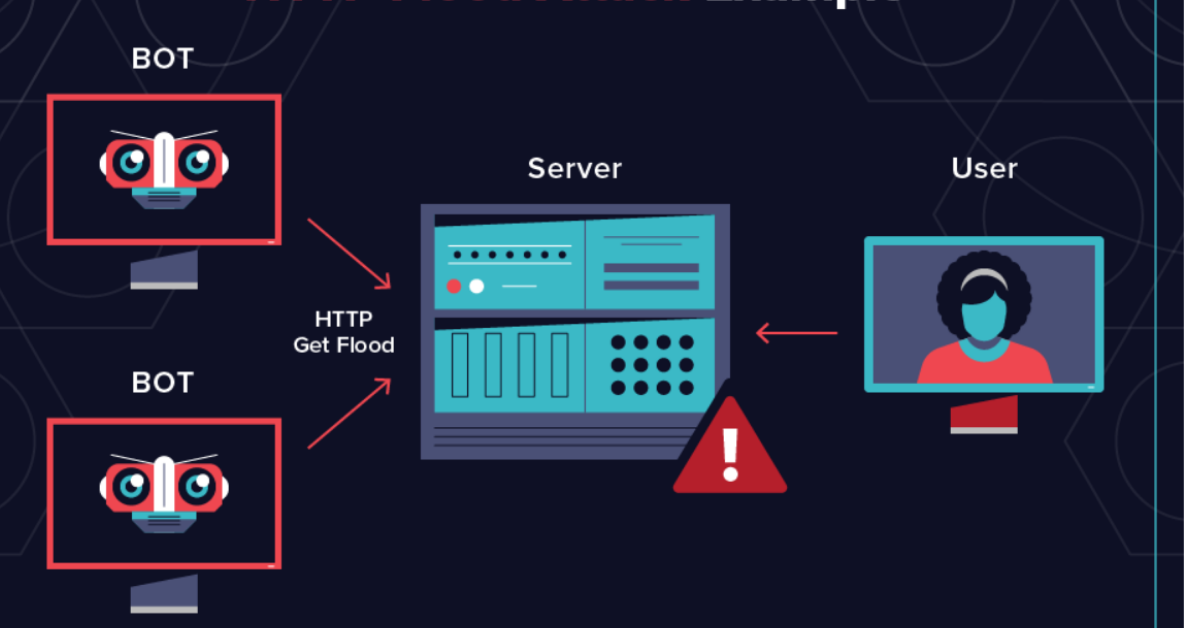

HTTP Flood DDoS Attack hay còn gọi là tấn công tràn HTTP, là một hình thức tấn công từ chối dịch vụ phân tán (DDoS) ở tầng ứng dụng (Layer 7).

Khác với những cuộc tấn công DDoS truyền thống làm ngập lụt băng thông, HTTP Flood tập trung vào việc làm cạn kiệt tài nguyên của máy chủ web bằng cách gửi một lượng lớn các yêu cầu HTTP (như GET hoặc POST) có vẻ “bình thường” nhưng với tốc độ cực nhanh. Điều này khiến máy chủ quá tải và không thể đáp ứng các yêu cầu hợp lệ từ người dùng thật.

Cơ chế hoạt động của tấn công HTTP Flood

Cơ chế hoạt động của tấn công HTTP Flood khá tinh vi. Kẻ tấn công thường sử dụng một mạng lưới các thiết bị bị nhiễm độc (botnet) để đồng loạt gửi hàng nghìn, thậm chí hàng triệu yêu cầu đến máy chủ mục tiêu. Mỗi yêu cầu này buộc máy chủ phải dành tài nguyên để xử lý, bao gồm:

- Mở một luồng kết nối mới.

- Xử lý request.

- Thực hiện các truy vấn cơ sở dữ liệu.

- Tải dữ liệu từ ổ cứng.

Khi lượng yêu cầu vượt quá khả năng xử lý, hàng đợi của web server sẽ bị đầy. Hệ thống dần trở nên chậm chạp, treo, và cuối cùng là không thể truy cập, gây ra tình trạng từ chối dịch vụ. Theo kinh nghiệm của ZoneCloud, đây là một trong những kiểu tấn công nguy hiểm nhất bởi nó khó nhận diện và chỉ có thể được ngăn chặn hiệu quả bằng các giải pháp bảo mật chuyên sâu.

So sánh HTTP flood Attack với các cuộc tấn công DDoS khác

Để hiểu rõ hơn về tính chất nguy hiểm của HTTP Flood, chúng ta hãy cùng so sánh nó với các loại tấn công DDoS phổ biến khác ở tầng mạng (Layer 3/4).

| Tiêu chí | Tấn công HTTP Flood (Layer 7) | Tấn công ở tầng mạng (DDoS Layer 3/4) |

|---|---|---|

| Mục tiêu | Làm quá tải tài nguyên máy chủ (CPU, RAM, database). | Làm quá tải băng thông mạng, bảng kết nối. |

| Cơ chế | Gửi hàng triệu yêu cầu HTTP “hợp lệ” như GET, POST. | Gửi các gói tin bất hợp pháp, không hoàn chỉnh (ví dụ: TCP SYN Flood, UDP Flood). |

| Đặc điểm | Rất khó phân biệt với lưu lượng truy cập của người dùng thật. Ít tốn băng thông hơn. | Dễ nhận biết hơn thông qua lưu lượng mạng bất thường. Gây nghẽn mạng ngay lập tức. |

| Giải pháp | Cần giải pháp chuyên sâu ở tầng ứng dụng: WAF, Rate Limiting, phân tích hành vi. | Dễ ngăn chặn hơn bằng các giải pháp ở tầng mạng: Tường lửa, bộ lọc DDoS. |

5 loại tấn công HTTP Flood

Các cuộc tấn công HTTP Flood có nhiều biến thể khác nhau, mỗi loại đều có những đặc điểm riêng. Dưới đây là 5 loại tấn công HTTP Flood phổ biến nhất mà bạn nên biết để có thể phòng tránh.

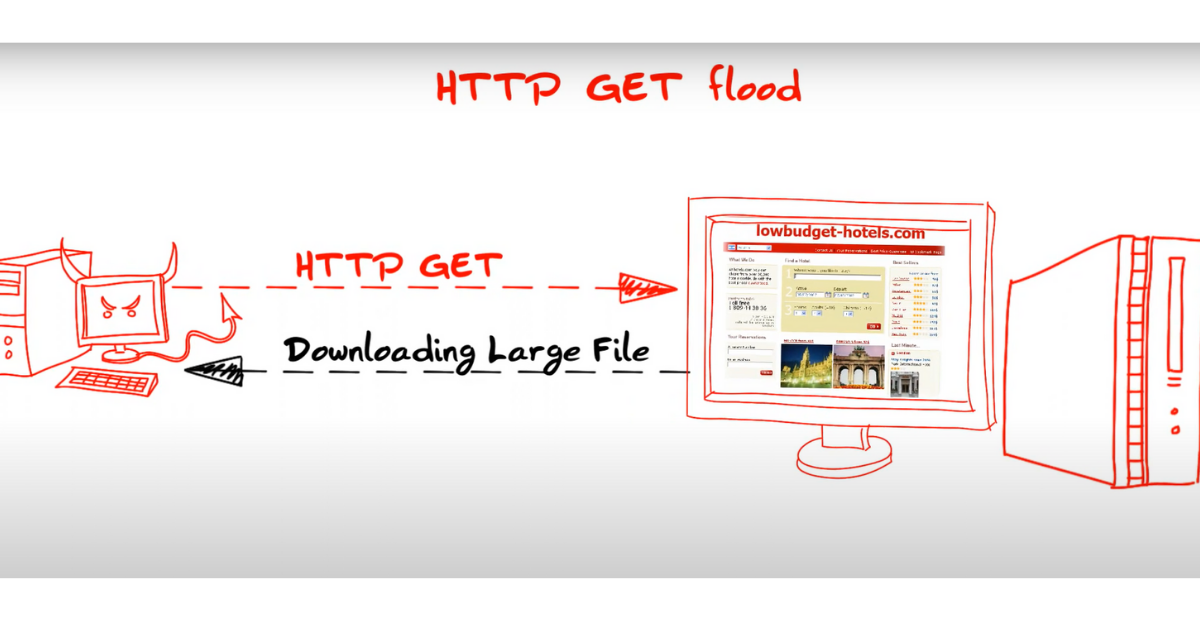

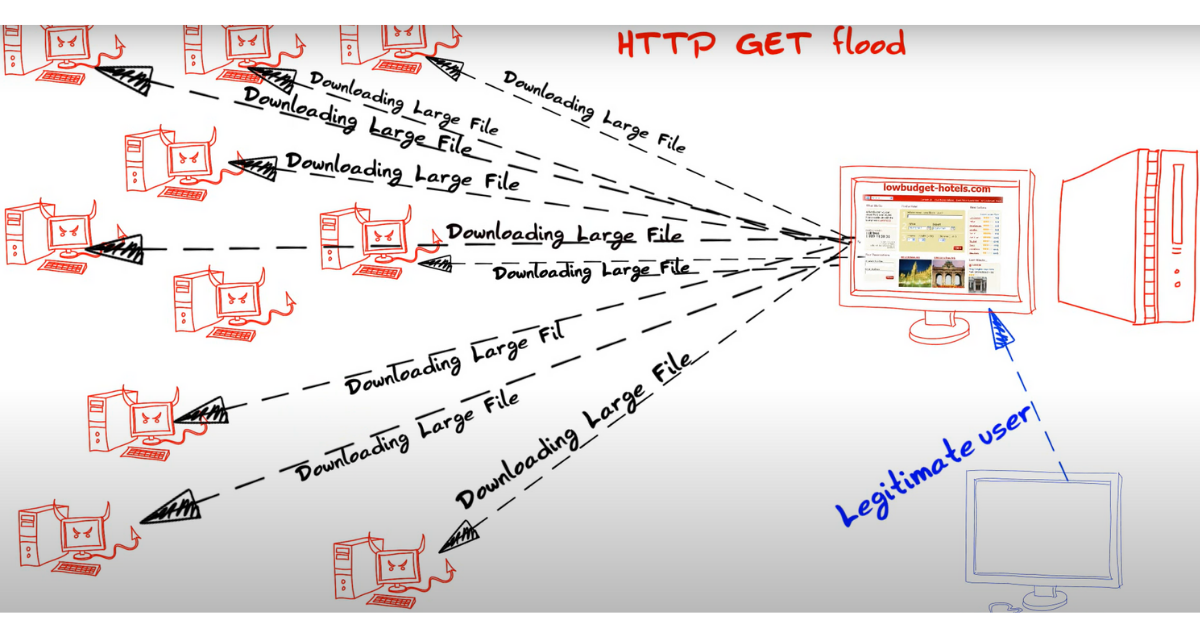

1. HTTP GET Flood

Kẻ tấn công gửi một lượng lớn các yêu cầu GET đến máy chủ, mỗi yêu cầu này yêu cầu máy chủ gửi lại một trang web hoặc tài nguyên cụ thể. Điều này tiêu tốn nhiều tài nguyên của server và làm cho dịch vụ trở nên không khả dụng.

2. HTTP POST Flood

Tương tự như HTTP GET Flood, nhưng trong trường hợp này, kẻ tấn công gửi một lượng lớn yêu cầu POST đến server. Mỗi yêu cầu này thường chứa dữ liệu giả mạo, buộc server phải xử lý, tạo ra áp lực lớn hơn lên tài nguyên hệ thống.

3. Slowloris Attack

Đây là một loại tấn công tinh vi hơn. Kẻ tấn công mở một số lượng lớn các kết nối HTTP đến server nhưng không gửi yêu cầu hoàn chỉnh. Chúng chỉ gửi các tiêu đề (headers) một cách chậm rãi. Điều này khiến server phải giữ các kết nối này mở trong thời gian dài, làm cạn kiệt số lượng kết nối tối đa mà server có thể xử lý, dẫn đến từ chối dịch vụ.

4. HTTP Amplification Attack

Loại tấn công này lợi dụng các yêu cầu HTTP có kích thước nhỏ nhưng có thể tạo ra một lượng lớn dữ liệu phản hồi từ server. Kẻ tấn công sử dụng một máy chủ của bên thứ ba để gửi các yêu cầu này đến máy chủ mục tiêu, làm tăng cường mức độ tấn công.

5. HTTP Botnet Attack

Trong loại tấn công này, kẻ tấn công sử dụng một mạng botnet để gửi lượng lớn request HTTP đến máy chủ mục tiêu. Nhờ vào việc điều khiển hàng nghìn thiết bị khác nhau, kẻ tấn công có thể tăng cường mức độ tấn công và làm cho việc phát hiện, ngăn chặn trở nên khó khăn hơn.

3 dấu hiệu nhận biết server đang bị HTTP Flood Attack

Khi server của bạn bị HTTP flood, có những dấu hiệu rõ ràng mà bạn có thể nhận thấy, từ những thay đổi trực quan trên website cho đến các chỉ số kỹ thuật.

1. Dấu hiệu trực quan từ website

Khi khách hàng truy cập website, họ sẽ là người đầu tiên nhận thấy vấn đề. Website sẽ tải rất chậm, các thao tác trở nên ì ạch hoặc tệ hơn là không thể truy cập được. Một dấu hiệu rõ ràng khác là server trả về các mã lỗi HTTP như 503 Service Unavailable hoặc 502 Bad Gateway, cho thấy server không thể xử lý thêm yêu cầu nào nữa.

2. Dấu hiệu kỹ thuật qua log và hệ thống giám sát

Đối với những người quản trị, các công cụ giám sát và log server là nơi cung cấp bằng chứng rõ ràng nhất.

- Tài nguyên server: Bạn sẽ thấy CPU và RAM trên server tăng vọt lên gần 100% trong thời gian ngắn.

- Lưu lượng truy cập: Lưu lượng truy cập (traffic) tăng đột biến, nhưng khi kiểm tra, bạn sẽ thấy nó không đến từ người dùng thật.

- Server logs: Trong các tệp log, bạn sẽ phát hiện một lượng lớn các request từ một hoặc nhiều địa chỉ IP, lặp lại việc truy cập cùng một URL.

- Hệ thống giám sát của ZoneCloud: Với các khách hàng của ZoneCloud, hệ thống giám sát real-time sẽ cảnh báo ngay lập tức khi phát hiện tình trạng tải cao bất thường, giúp bạn có thể phản ứng kịp thời.

3. Tỷ lệ người dùng thoát trang và ảnh hưởng đến SEO

Mặc dù tấn công HTTP Flood không trực tiếp nhắm vào SEO, nhưng hậu quả của nó lại ảnh hưởng nghiêm trọng đến thứ hạng trên Google.

Khi website của bạn chậm hoặc không thể truy cập, trải nghiệm người dùng sẽ rất tệ, dẫn đến tỷ lệ thoát trang (bounce rate) tăng cao bất thường. Google, với các thuật toán ưu tiên trải nghiệm người dùng, có thể coi đây là dấu hiệu của một website không đáng tin cậy và sẽ giảm thứ hạng của bạn.

3 hậu quả và thiệt hại nghiêm trọng của tấn công HTTP Flood

1. Gián đoạn dịch vụ và mất doanh thu

Hậu quả tức thì và rõ ràng nhất của một cuộc tấn công HTTP Flood là sự gián đoạn dịch vụ. Website của bạn sẽ bị sập hoặc không thể truy cập, làm mất cơ hội kinh doanh. Đối với các trang thương mại điện tử, điều này đồng nghĩa với việc mất đi doanh số bán hàng trong thời gian tấn công.

2. Thiệt hại về uy tín và trải nghiệm khách hàng

Khi khách hàng không thể truy cập được website, họ sẽ cảm thấy khó chịu và mất lòng tin. Trải nghiệm tồi tệ này có thể khiến họ tìm đến các đối thủ cạnh tranh, làm giảm uy tín thương hiệu của bạn. Việc khôi phục niềm tin sau một sự cố như vậy thường tốn rất nhiều thời gian và công sức.

3. Chi phí khắc phục và khôi phục hệ thống

Sau cuộc tấn công, doanh nghiệp sẽ phải đối mặt với nhiều chi phí khác nhau. Các chi phí này bao gồm việc thuê chuyên gia bảo mật để khắc phục sự cố, sử dụng các dịch vụ chống DDoS chuyên nghiệp và chi phí khôi phục lại dữ liệu nếu có sự cố xảy ra.

Theo các báo cáo thống kê, chi phí trung bình cho mỗi giờ gián đoạn dịch vụ có thể lên đến hàng chục nghìn đô la Mỹ, một con số không hề nhỏ.

6 giải pháp phòng chống và giảm thiểu HTTP Flood DDoS Attack

1. Giới hạn tốc độ yêu cầu (Rate Limiting)

Đây là một phương pháp rất hữu ích. Bằng cách giới hạn số lượng yêu cầu mà một địa chỉ IP có thể gửi đến server trong một khoảng thời gian nhất định, bạn sẽ chặn được các cuộc tấn công DDoS ở tầng ứng dụng.

2. Cấu hình Rate Limiting cho Nginx

Bạn có thể thêm đoạn code sau vào file cấu hình Nginx để giới hạn 1 yêu cầu mỗi giây từ mỗi IP.

limit_req_zone $binary_remote_addr zone=mylimit:10m rate=1r/s;

server {

location / {

limit_req zone=mylimit;

}

}3. Tối ưu hóa cấu hình web server

Cấu hình lại các thông số của web server như Apache hoặc Nginx cũng giúp tăng khả năng chống chịu. Ví dụ, điều chỉnh KeepAliveTimeout trong Apache có thể giúp giải phóng tài nguyên nhanh hơn, ngăn chặn các cuộc tấn công kiểu Slowloris.

4. Sử dụng Web Application Firewall (WAF)

WAF là một tường lửa lớp ứng dụng, có khả năng phân tích và lọc các yêu cầu độc hại trước khi chúng đến server. Các WAF phổ biến như Cloudflare WAF giúp nhận diện và chặn các cuộc tấn công HTTP Flood một cách hiệu quả.

5. Dùng dịch vụ chống DDoS dựa trên đám mây (CDN)

Các dịch vụ CDN (Content Delivery Network) như Cloudflare, Sucuri, hay Imperva không chỉ giúp tăng tốc độ website mà còn đóng vai trò như một lá chắn mạnh mẽ chống DDoS ở Layer 7. Bằng cách phân tán lưu lượng truy cập, các dịch vụ này sẽ lọc và chặn các yêu cầu độc hại, đảm bảo traffic sạch đến được server gốc.

6. Thiết lập hệ thống IDS (Intrusion Detection Systems) và IPS (Intrusion Prevention Systems)

Đây là các hệ thống giám sát và phòng ngừa xâm nhập. IDS giúp phát hiện các hành vi bất thường, trong khi IPS chủ động chặn các cuộc tấn công đã được nhận diện. Đây là một lớp bảo vệ quan trọng cho hệ thống của bạn.

Quy trình 4 bước xử lý HTTP Flood DDoS

Khi server đang bị tấn công, bạn cần hành động nhanh chóng và có hệ thống để giảm thiểu thiệt hại. Dưới đây là quy trình 4 bước xử lý khẩn cấp mà bạn có thể áp dụng:

Bước 1: Xác định nguồn tấn công qua log

Việc đầu tiên cần làm là kiểm tra log server để tìm ra các địa chỉ IP đang gửi một lượng lớn yêu cầu bất thường. Hãy chú ý đến những IP lặp lại nhiều lần trong một khoảng thời gian ngắn.

Bước 2: Chặn IP độc hại bằng tường lửa

Sau khi xác định được IP của kẻ tấn công, hãy sử dụng tường lửa của hệ điều hành để chặn các IP này ngay lập tức. Ví dụ, trên hệ điều hành Linux, bạn có thể dùng lệnh iptables:

sudo iptables -A INPUT -s [địa_chỉ_IP_độc_hại] -j DROP

Thao tác này sẽ giúp bạn chặn các request từ IP đó, giảm tải ngay lập tức cho server.Bước 3: Liên hệ với nhà cung cấp dịch vụ để được hỗ trợ

Khi sự cố xảy ra, hãy ngay lập tức liên hệ với đội ngũ hỗ trợ của nhà cung cấp hosting/VPS của bạn. Với các khách hàng của ZoneCloud, bạn có thể gọi đến hotline hoặc gửi ticket để đội ngũ kỹ thuật có thể can thiệp và hỗ trợ bạn một cách kịp thời và chuyên nghiệp, đảm bảo server của bạn được bảo vệ bởi các giải pháp an ninh mạnh mẽ.

Bước 4: Chuyển hướng traffic qua dịch vụ chống DDoS chuyên dụng

Nếu cuộc tấn công quá lớn và các biện pháp trên chưa đủ, bạn nên chuyển hướng tên miền của mình qua một dịch vụ chống DDoS chuyên dụng như Cloudflare. Các dịch vụ này sẽ đóng vai trò như một “lá chắn”, lọc bỏ lưu lượng truy cập độc hại trước khi chúng đến được server của bạn.

Những câu hỏi thường gặp về tấn công HTTP Flood

Tấn công HTTP Flood có thể bị chặn hoàn toàn không?

Không thể đảm bảo chặn hoàn toàn 100%, vì HTTP Flood là loại tấn công tinh vi, có thể giả lập truy cập hợp lệ. Tuy nhiên, các biện pháp như sử dụng Web Application Firewall (WAF), CDN, rate limiting, CAPTCHA, lọc IP, giám sát lưu lượng, dịch vụ chống DDoS vẫn giúp giảm thiểu hoặc ngăn chặn phần lớn các đợt tấn công này. Việc bảo vệ toàn diện cần kết hợp nhiều lớp giải pháp bảo mật khác nhau và liên tục cập nhật, nâng cấp để đối phó kỹ thuật tấn công mới.

Làm thế nào để biết website của tôi có đủ khả năng chống chịu tấn công HTTP Flood không?

Bạn có thể kiểm tra bằng cách khảo sát hệ thống chịu tải thông qua các công cụ phù hợp (stress test), giám sát chỉ số CPU, RAM, thời gian phản hồi, số lượng request, log error (429, 503, 500…), và đánh giá hiệu quả của các lớp bảo vệ hiện có (WAF, CDN, firewall…). Một số giải pháp kiểm thử chuyên dụng như Apache JMeter, Locust cũng được dùng để mô phỏng lưu lượng lớn an toàn trong môi trường thử nghiệm.

Việc sử dụng một dịch vụ hosting/VPS có chống DDoS thì có cần thêm giải pháp nào nữa không?

Dịch vụ hosting/VPS chống DDoS chỉ là một lớp phòng thủ. Bạn vẫn nên kết hợp thêm các giải pháp như cấu hình firewall, rate limit, sử dụng WAF, CDN, kiểm tra và vá lỗi ứng dụng web thường xuyên. Bởi vì tấn công Layer 7 (HTTP Flood) có thể vượt qua nhiều biện pháp cơ bản nếu chỉ dựa vào hosting hoặc dịch vụ chống DDoS của nhà cung cấp. Bảo mật toàn diện cần nhiều lớp kiểm soát, đặc biệt là nếu bạn vận hành website/ứng dụng quan trọng.

Kết luận

HTTP flood Attack là một mối đe dọa thực tế và nguy hiểm, có thể làm tê liệt website của bạn bằng cách làm quá tải tài nguyên. Việc nhận biết sớm các dấu hiệu và chủ động áp dụng các giải pháp phòng chống là chìa khóa để bảo vệ hệ thống.

Từ việc sử dụng Rate Limiting, WAF, đến các dịch vụ chống DDoS chuyên nghiệp, mỗi biện pháp đều đóng vai trò quan trọng trong việc xây dựng một hệ thống an toàn và ổn định.

Với kinh nghiệm hơn 10 năm trong ngành hạ tầng mạng và lưu trữ, ZoneCloud tự hào là đơn vị cung cấp các giải pháp VPS và máy chủ vật lý với nền tảng chuyên môn vững chắc. Chúng tôi không chỉ cung cấp hạ tầng hiệu năng cao mà còn chú trọng vào bảo mật, cam kết uptime 99,99% với hệ thống giám sát 24/7.

Đặc biệt, các máy chủ của chúng tôi được trang bị firewall tăng cường khả năng chống DDoS, giúp khách hàng yên tâm phát triển kinh doanh mà không phải lo lắng về các mối đe dọa tấn công mạng. Hãy để ZoneCloud trở thành đối tác tin cậy, bảo vệ sự an toàn cho tài sản số của bạn.

Nguồn bài viết tham khảo: https://www.cloudflare.com/learning/ddos/http-flood-ddos-attack/