Tấn công từ chối dịch vụ (DoS) là một trong những hiểm họa an ninh mạng phổ biến nhất có thể khiến mọi hoạt động của hệ thống, máy chủ, hoặc mạng lưới bị đình trệ. Vậy DoS là gì? Nó hoạt động như thế nào và làm sao để chúng ta có thể phòng chống?

Tất cả sẽ được tôi, Võ Đỗ Khuê – Co-founder của ZoneCloud chia sẻ chi tiết trong bài viết dưới đây. Với bài viết này, tôi muốn chia sẻ những kiến thức chuyên sâu và kinh nghiệm thực tế của mình để giúp bạn hiểu rõ hơn về loại hình tấn công này, từ đó có thể bảo vệ tài sản số của mình một cách hiệu quả nhất.

Tấn công từ chối dịch vụ (DoS) là gì?

Tấn công từ chối dịch vụ, hay DoS (Denial-of-Service), là một hành động phá hoại nhắm vào các tài nguyên mạng như máy chủ, website hay ứng dụng. Mục tiêu chính của kiểu tấn công mạng này là khiến dịch vụ không thể hoạt động bình thường, hoặc thậm chí ngừng hoạt động hoàn toàn.

Kẻ tấn công sẽ làm quá tải tài nguyên của hệ thống mục tiêu, khiến nó không thể xử lý các yêu cầu hợp pháp từ người dùng thật. Điều đặc trưng của một cuộc tấn công DoS là nó chỉ sử dụng một nguồn tấn công duy nhất, tức là từ một máy tính hoặc thiết bị cụ thể.

DoS hoạt động như thế nào?

DoS thường tập trung vào việc làm ngập lụt tài nguyên của hệ thống. Kẻ tấn công sẽ gửi một lượng lớn yêu cầu hoặc dữ liệu đến máy chủ, vượt quá khả năng xử lý của hệ thống đó, khiến việc tiêu thụ tài nguyên hệ thống như băng thông, CPU, RAM hay ổ cứng đến mức tối đa, khiến các kết nối hợp lệ bị từ chối.

Hãy hình dung như việc một cửa hàng có quá nhiều khách cùng lúc đổ vào, vượt quá sức chứa và số lượng nhân viên, dẫn đến việc những khách hàng đến sau không thể vào được.

DoS và DDoS có gì khác nhau?

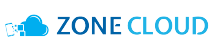

Nếu tấn công DoS giống như một cá nhân cố gắng chặn lối vào một tòa nhà, thì tấn công DDoS (Distributed Denial of Service) lại là một phiên bản “phân tán” và mạnh mẽ hơn rất nhiều. Khái niệm DDoS chỉ rõ đây là một cuộc tấn công được thực hiện từ nhiều nguồn khác nhau cùng một lúc.

Hãy hình dung hàng trăm, thậm chí hàng nghìn máy tính đã bị nhiễm độc, hay còn gọi là botnet, đồng loạt gửi yêu cầu đến một mục tiêu duy nhất. Điều này tạo ra một lượng lưu lượng truy cập khổng lồ, làm tê liệt hệ thống mục tiêu nhanh chóng và khó kiểm soát hơn nhiều.

Để bạn dễ hình dung sự khác biệt chính giữa DoS và DDoS, chúng ta có thể so sánh như sau:

- Nguồn gốc tấn công: DoS chỉ đến từ một nguồn duy nhất, trong khi DDoS có nguồn gốc từ nhiều nguồn phân tán.

- Mức độ phức tạp: Tấn công DoS có thể tương đối đơn giản, nhưng DDoS phức tạp hơn nhiều vì nó yêu cầu phải kiểm soát một mạng botnet.

- Khả năng phòng thủ: DoS thường dễ chặn hơn vì bạn có thể xác định và chặn nguồn IP tấn công. Ngược lại, việc phòng thủ DDoS đòi hỏi chiến lược phức tạp hơn vì kẻ tấn công đến từ vô số địa chỉ IP khác nhau.

- Mức độ ảnh hưởng: DoS thường chỉ gây gián đoạn cục bộ hoặc tạm thời. Còn DDoS, với quy mô lớn, có thể đánh sập cả những hệ thống lớn, gây thiệt hại nghiêm trọng và trên diện rộng cho website hoặc dịch vụ của bạn.

Hiện nay có các loại DoS nào?

Tấn công làm tràn ngập băng thông (Layer 3/Layer 4)

Tấn công làm tràn ngập băng thông là kiểu tấn công đơn giản nhưng hiệu quả, nhằm mục đích làm cạn kiệt băng thông của mục tiêu, khiến các yêu cầu hợp lệ không thể đi qua.

- UDP flood: Kẻ tấn công sẽ làm ngập lụt các cổng UDP của máy chủ bằng một lượng lớn gói tin UDP. Máy chủ phải phản hồi cho từng gói, dẫn đến kiệt sức và không thể xử lý các yêu cầu khác.

- ICMP flood (ping flood): Tương tự như UDP flood, kiểu tấn công này gửi quá nhiều gói tin ICMP (ping) đến máy chủ. Điều này khiến máy chủ phải liên tục phản hồi, làm tắc nghẽn đường truyền và tiêu tốn tài nguyên.

- Smurf attack: Đây là một cuộc tấn công tinh vi hơn. Kẻ tấn công lợi dụng các mạng quảng bá (broadcast network) được cấu hình sai để khuếch đại tấn công. Bằng cách gửi một gói tin giả mạo đến địa chỉ quảng bá, với địa chỉ nguồn là địa chỉ của nạn nhân, hàng trăm, thậm chí hàng nghìn thiết bị trong mạng đó sẽ đồng loạt phản hồi lại nạn nhân, tạo ra một cơn lũ lưu lượng khổng lồ.

Tấn công vào tầng giao thức (Layer 3/Layer 4)

Kiểu tấn công này nhắm vào các lỗ hổng trong các giao thức mạng ở tầng 3 (Network Layer) và tầng 4 (Transport Layer).

- SYN flood: Đây là một trong những loại tấn công DDoS lâu đời nhưng vẫn nguy hiểm. Kẻ tấn công gửi hàng loạt yêu cầu kết nối SYN giả mạo đến máy chủ. Máy chủ phản hồi bằng gói SYN-ACK và chờ gói ACK cuối cùng mà không bao giờ nhận được, làm đầy bảng kết nối của máy chủ và ngăn cản các kết nối hợp lệ. Ví dụ điển hình là vụ tấn công vào Panix, một trong những nhà cung cấp dịch vụ Internet lâu đời nhất, vào năm 1996, khiến dịch vụ của họ bị tê liệt trong nhiều ngày.

- Ping of death: Tấn công này liên quan đến việc gửi một gói ping có kích thước lớn hơn mức cho phép theo tiêu chuẩn. Khi máy chủ nhận gói tin này, nó có thể gặp lỗi tràn bộ đệm hoặc sập hệ thống do không thể xử lý.

- Nuke: Đây là một kiểu tấn công cũ hơn, làm hỏng hệ thống bằng cách gửi các gói ICMP bị lỗi hoặc sai định dạng. Một ví dụ nổi tiếng là WinNuke, lợi dụng lỗ hổng trên Windows 95, khiến máy tính hiển thị Màn hình xanh chết chóc (Blue Screen of Death).

Tấn công vào tầng ứng dụng (Layer 7)

Đây là những cuộc tấn công tinh vi hơn, nhắm vào các ứng dụng hoặc dịch vụ web cụ thể. Chúng thường khó phát hiện vì lưu lượng truy cập trông giống như hợp lệ.

- HTTP flood: Kẻ tấn công làm ngập lụt máy chủ web bằng một lượng lớn yêu cầu HTTP GET hoặc POST. Mặc dù trông như truy cập bình thường, nhưng số lượng quá lớn sẽ làm cạn kiệt tài nguyên máy chủ.

- Slowloris và Slow POST/RUDY: Các cuộc tấn công này hoạt động bằng cách thiết lập các kết nối HTTP và sau đó gửi dữ liệu cực kỳ chậm. Bằng cách giữ các kết nối mở trong thời gian dài, chúng làm cạn kiệt số lượng kết nối tối đa mà máy chủ có thể xử lý, ngăn chặn người dùng hợp lệ truy cập.

- CC attack (Challenge Collapsar): Tấn công này nhắm vào các URI (Uniform Resource Identifiers) trên website mà việc xử lý chúng đòi hỏi nhiều tài nguyên máy chủ (ví dụ: các yêu cầu tìm kiếm phức tạp hoặc truy vấn cơ sở dữ liệu tốn kém). Việc gửi liên tục các yêu cầu này sẽ làm quá tải hệ thống.

- Yo-yo attack: Đây là một kiểu tấn công DDoS mới hơn, đặc biệt nhắm vào các ứng dụng đám mây có tính năng tự động mở rộng (autoscaling). Kẻ tấn công liên tục thay đổi giữa việc gửi một lượng lớn lưu lượng và sau đó ngừng đột ngột. Điều này khiến hệ thống liên tục tăng và giảm quy mô, gây lãng phí tài nguyên và gián đoạn dịch vụ.

Các loại tấn công đặc biệt

Ngoài các loại chính trên, còn có một số dạng tấn công đáng chú ý khác như:

- Permanent denial-of-service (PDoS): Còn được gọi là “phlashing”, kiểu tấn công này không chỉ làm gián đoạn dịch vụ mà còn làm hỏng vĩnh viễn phần cứng của thiết bị (như router, máy in, hoặc các thiết bị mạng khác) bằng cách ghi đè firmware bị lỗi. Thiết bị sau đó sẽ không thể sử dụng được và cần được thay thế hoặc cài đặt lại.

- DDoS extortion: Đây là khi kẻ tấn công thực hiện một cuộc tấn công DDoS và sau đó yêu cầu tiền chuộc (thường là bằng Bitcoin) để dừng cuộc tấn công. Nhóm DD4BC nổi lên vào năm 2015 là một ví dụ điển hình cho hình thức tống tiền này, nhắm vào các tổ chức tài chính.

- DDoS as a service (booter/stresser): Đây là các dịch vụ trực tuyến (thường là bất hợp pháp) cho phép bất kỳ ai cũng có thể thuê công cụ và hạ tầng để thực hiện các cuộc tấn công DDoS mà không cần kiến thức kỹ thuật sâu rộng. Chúng biến việc tấn công thành một dịch vụ “cho thuê”, khiến mối đe dọa này dễ tiếp cận hơn với nhiều đối tượng.

Dấu hiệu nhận biết khi bị tấn công DoS

- Hiệu suất mạng chậm bất thường: Trang web của bạn tải rất lâu, hoặc việc mở các file, ứng dụng trên mạng trở nên ì ạch một cách khó hiểu. Tốc độ chậm bất thường này là một trong những chỉ số đầu tiên.

- Website hoặc dịch vụ không thể truy cập được: Đây là dấu hiệu dễ thấy nhất. Người dùng nhận thông báo lỗi, không vào được trang, hoặc dịch vụ trực tuyến của bạn hoàn toàn ngừng hoạt động.

- Mất kết nối Internet đột ngột trên diện rộng: Nếu không chỉ một, mà nhiều thiết bị trong cùng một mạng bị mất kết nối đồng thời, đó có thể là một dấu hiệu của cuộc tấn công nhắm vào hạ tầng mạng.

- Tăng đột biến lưu lượng truy cập bất thường trên hệ thống: Đối với quản trị viên, việc theo dõi lưu lượng sẽ thấy sự gia tăng lưu lượng truy cập một cách không tự nhiên, vượt xa mức bình thường.

- Tài nguyên máy chủ bị sử dụng quá mức: Các chỉ số về CPU, RAM, hoặc băng thông trên máy chủ của bạn đột ngột tăng vọt lên mức tối đa, cho thấy tài nguyên đang bị lạm dụng.

- Hệ thống ghi nhận nhiều lỗi hoặc yêu cầu lạ trong nhật ký (log): Các file nhật ký của máy chủ sẽ tràn ngập những thông báo lỗi hoặc các yêu cầu kết nối có vẻ bất thường, lặp đi lặp lại.

Biện pháp phòng chống và giảm thiểu tấn công DoS

Những bước sau đây là nền tảng quan trọng mà mọi tổ chức nên triển khai để tăng cường an ninh mạng:

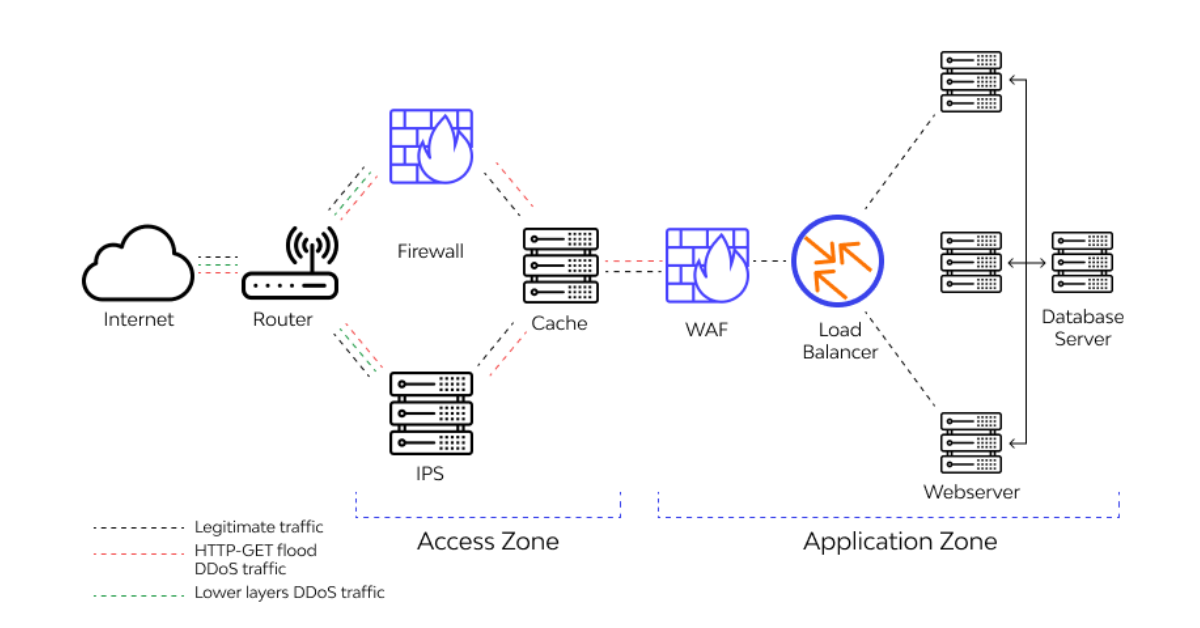

- Triển khai tường lửa (Firewall): Một tường lửa được cấu hình đúng cách sẽ giúp lọc bỏ các lưu lượng truy cập đáng ngờ và ngăn chặn nhiều kiểu tấn công ngay từ ban đầu.

- Sử dụng hệ thống phát hiện/ngăn chặn xâm nhập (IDS/IPS): Các hệ thống này có khả năng nhận diện các mẫu tấn công đã biết và chủ động chặn đứng các hoạt động độc hại, bảo vệ hệ thống của bạn.

- Cập nhật phần mềm và hệ thống định kỳ: Đây là một trong những biện pháp đơn giản nhưng hiệu quả nhất. Các bản vá lỗi bảo mật thường xuyên giúp đóng các lỗ hổng mà kẻ tấn công có thể khai thác.

- Quản lý và tối ưu hóa băng thông: Đảm bảo hệ thống của bạn có đủ băng thông để xử lý lượng truy cập thông thường, và có kế hoạch mở rộng khi cần thiết để đối phó với các đợt lưu lượng lớn bất thường.

Lịch sử và những cuộc tấn công DoS/DDoS nổi bật trên thế giới

Những cuộc tấn công DoS đầu tiên đã xuất hiện từ rất sớm. Ví dụ điển hình là vào tháng 9 năm 1996, Panix – một trong những nhà cung cấp dịch vụ Internet lâu đời nhất thế giới – đã trở thành nạn nhân của một cuộc tấn công SYN Flood. Vụ việc này đã làm tê liệt dịch vụ của họ trong vài ngày.

Tiếp đó, vào năm 1997, Khan C. Smith đã thực hiện một cuộc tấn công tương tự tại sự kiện DEF CON, gây gián đoạn truy cập Internet tại khu vực Las Vegas Strip trong hơn 1 giờ đồng hồ.

Theo thời gian, quy mô và cường độ của các cuộc tấn công DDoS ngày càng tăng lên, đặc biệt là với sự xuất hiện của các botnet và các công cụ tấn công phức tạp:

- Tháng 9/2017: Google Cloud đã phải đối mặt với một cuộc tấn công DDoS khổng lồ đạt đỉnh 2.54 Terabit/giây (Tb/s). Đây là một con số cho thấy sức mạnh hủy diệt của những cuộc tấn công kiểu này.

- Tháng 2/2020: Amazon Web Services (AWS) cũng trải qua một cuộc tấn công với lưu lượng đỉnh 2.3 Tb/s, chứng minh rằng ngay cả những “gã khổng lồ” công nghệ cũng không miễn nhiễm.

- Tháng 7/2021: Cloudflare đã thành công bảo vệ một khách hàng của mình khỏi một cuộc tấn công từ botnet Mirai toàn cầu, đạt mức 17.2 triệu yêu cầu/giây. Điều này cho thấy vai trò quan trọng của các nhà cung cấp dịch vụ bảo mật chuyên nghiệp.

- Tháng 9/2021: Yandex, nhà cung cấp dịch vụ DDoS Prevention của Nga, đã chặn một cuộc tấn công HTTP pipelining DDoS xuất phát từ thiết bị mạng Mikrotik chưa được vá lỗi.

- Đầu năm 2022: Trong bối cảnh xung đột Nga-Ukraine, chúng ta chứng kiến sự gia tăng đáng kể của các cuộc tấn công mạng. Ukraine đã đối mặt với cuộc tấn công DDoS lớn nhất từ trước đến nay vào tháng 2 cùng năm, gây gián đoạn nghiêm trọng các dịch vụ chính phủ và tài chính.

- Tháng 2/2023: Cloudflare tiếp tục báo cáo về một cuộc tấn công HTTP DDoS kỷ lục vào thời điểm đó, đạt 71 triệu yêu cầu/giây.

- Tháng 7/2023: Nền tảng fanfiction Archive of Our Own (AO3) đã phải chịu đựng một loạt các cuộc tấn công DDoS, gây gián đoạn dịch vụ liên tục.

- Tháng 8/2023: Nhóm tin tặc NoName057 đã nhắm mục tiêu vào một số tổ chức tài chính ở Ý thông qua các cuộc tấn công DoS chậm (slow DoS attacks).

- Tháng 10/2023: Một lỗ hổng mới trong giao thức HTTP/2 đã bị khai thác, dẫn đến hai cuộc tấn công HTTP DDoS phá kỷ lục liên tiếp: Cloudflare quan sát 201 triệu yêu cầu/giây, và Google ghi nhận mức đỉnh 398 triệu yêu cầu/giây. Những con số này minh chứng cho sự leo thang về cường độ của các mối đe dọa.

- Tháng 8/2024: Global Secure Layer đã quan sát và báo cáo về một kỷ lục tấn công DDoS gói tin với 3.15 tỷ gói/giây, nhắm vào một số máy chủ game Minecraft không chính thức.

- Tháng 10/2024: Internet Archive đã đối mặt với hai cuộc tấn công DDoS nghiêm trọng khiến trang web này hoàn toàn ngoại tuyến.

Những sự kiện này không chỉ là những cột mốc lịch sử mà còn là lời nhắc nhở về sự nguy hiểm và khả năng phát triển không ngừng của các cuộc tấn công từ chối dịch vụ. Với vai trò là Co-founder tại ZoneCloud, tôi cùng đội ngũ của mình luôn theo dõi sát sao những diễn biến này để đảm bảo các giải pháp bảo mật website của chúng tôi luôn đi trước một bước.

Kết luận

Qua bài viết trên, chúng ta đã cùng nhau tìm hiểu chi tiết về các loại DoS, dấu hiệu nhận biết và những cách phòng tránh tình trạng DoS. Nếu bạn còn điều gì thắc mắc về chủ đề trên thì hãy để lại bình luận bên dưới để cùng nhau trao đổi nhé.

Nguồn bài viết tham khảo: