Chào bạn, tôi là Võ Đỗ Khuê, Co-founder của ZoneCloud. Với kinh nghiệm nhiều năm trong lĩnh vực hạ tầng số, tôi hiểu rõ những thách thức mà các doanh nghiệp, lập trình viên đang đối mặt, đặc biệt là các cuộc tấn công mạng ngày càng tinh vi.

DNS Amplification Attack là một trong số đó, một mối đe dọa thầm lặng nhưng có thể gây ra những hậu quả vô cùng nghiêm trọng.

Trong bài viết này, tôi sẽ chia sẻ những kiến thức sâu sắc nhất về bản chất, cơ chế hoạt động, và các giải pháp phòng chống hiệu quả. Mục tiêu của bài viết không chỉ là cung cấp thông tin, mà còn giúp bạn có thể tự tin bảo vệ hệ thống của mình, đảm bảo hoạt động kinh doanh luôn ổn định và an toàn.

Nội dung chính của bài viết:

- Tấn công khuyếch đại DNS là một dạng DDoS gián tiếp, nguy hiểm hơn bình thường: Đây không phải là một cuộc tấn công trực tiếp. Kẻ tấn công lợi dụng các máy chủ DNS công cộng để “khuếch đại” lưu lượng lên tới 50-70 lần, tạo ra một cuộc tấn công cực kỳ mạnh mẽ chỉ với nguồn tài nguyên nhỏ.

- Bằng cách gửi các yêu cầu giả mạo IP của nạn nhân và yêu cầu các bản ghi DNS lớn, kẻ tấn công sẽ kích hoạt hàng nghìn máy chủ DNS đồng loạt gửi phản hồi khổng lồ về máy chủ của bạn, gây quá tải và làm sập hệ thống.

- Tấn công khuyếch đại DNS không chỉ gây gián đoạn dịch vụ, làm website offline mà còn dẫn đến thiệt hại tài chính lớn do chi phí băng thông tăng đột biến và tổn hại uy tín thương hiệu trong mắt khách hàng.

- Phòng chống hiệu quả cần kết hợp giải pháp từ cả nhà cung cấp và người dùng:Nhà cung cấp cần có các giải pháp chuyên dụng như giới hạn tỷ lệ (rate-limiting), tường lửa mạnh mẽ, và phân tán tài nguyên, Người dùng cần chủ động lựa chọn nhà cung cấp uy tín, sử dụng dịch vụ bảo vệ DNS bên ngoài như Cloudflare và đảm bảo cấu hình DNS đúng cách.

- Các vụ việc lớn như tấn công vào Spamhaus (300 Gbps) hay GitHub (1.3 Tbps) là minh chứng rõ ràng nhất về mức độ nguy hiểm và thiệt hại mà kiểu tấn công này có thể gây ra.

DNS Amplification Attack là gì?

DNS Amplification Attack hay gọi tấn công khuyếch đại DNS là một kiểu tấn công từ chối dịch vụ phân tán (DDoS) gián tiếp. Đây là một cuộc tấn công “phản chiếu” và “khuếch đại” lưu lượng.

Kẻ tấn công không trực tiếp làm ngập lụt hệ thống của nạn nhân mà lợi dụng các máy chủ DNS công cộng (open DNS resolvers) dễ bị tổn thương làm “nguồn” để tạo ra lưu lượng tấn công khổng lồ. Mục tiêu của cuộc tấn công này là khiến máy chủ và hạ tầng mạng của nạn nhân bị quá tải, không thể truy cập được.

Phân biệt DNS Amplification Attack với DDoS thông thường

| Tiêu chí | DNS Amplification Attack | Tấn công DDoS thông thường |

|---|---|---|

| Cơ chế | Gián tiếp, lợi dụng các máy chủ DNS công cộng. | Trực tiếp, sử dụng botnet lớn tấn công thẳng vào mục tiêu. |

| Mục đích | Khuếch đại lưu lượng để làm quá tải băng thông của nạn nhân. | Làm ngập lụt hệ thống, chiếm hết tài nguyên của máy chủ. |

| Mức độ khuếch đại | Rất cao, gói phản hồi có thể lớn gấp 50-70 lần gói yêu cầu. | Thường không có sự khuếch đại đáng kể, lưu lượng tấn công tương đương với lưu lượng từ botnet. |

| Tính ẩn danh | Cao, kẻ tấn công giả mạo địa chỉ IP của nạn nhân, sử dụng máy chủ DNS làm trung gian. | Thấp hơn, kẻ tấn công có thể bị truy vết thông qua các botnet. |

| Tài nguyên tấn công | Cần ít tài nguyên hơn, chỉ cần một botnet nhỏ để gửi các yêu cầu giả mạo. | Cần một botnet lớn với băng thông đủ mạnh để làm ngập lụt nạn nhân. |

Cơ chế hoạt động của DNS Amplification Attack diễn ra như thế nào?

Để hình dung, hãy tưởng tượng một vụ DNS Amplification Attack giống như một trò lừa đảo qua điện thoại. Kẻ tấn công gọi đến hàng ngàn nhà hàng (máy chủ DNS công cộng), giả mạo số điện thoại của nạn nhân và yêu cầu họ gọi lại với một danh sách món ăn rất dài. Hàng ngàn cuộc gọi dồn dập này sẽ làm quá tải đường dây điện thoại của nạn nhân.

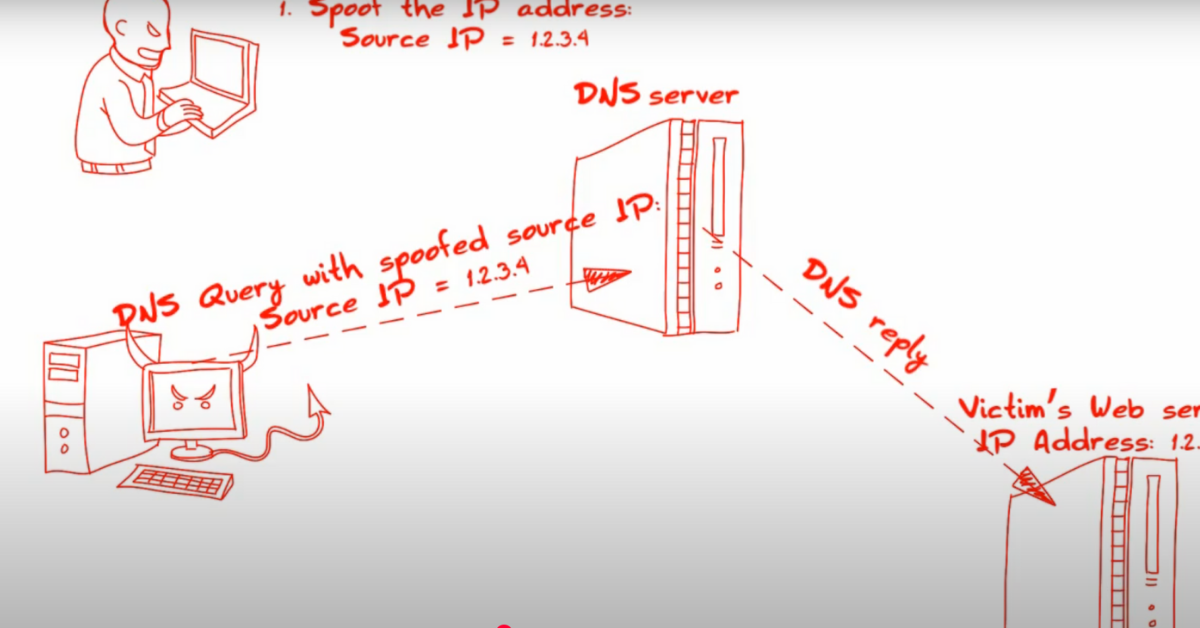

Một cuộc DNS Amplification Attack thực tế cũng hoạt động tương tự, diễn ra theo 4 bước chính:

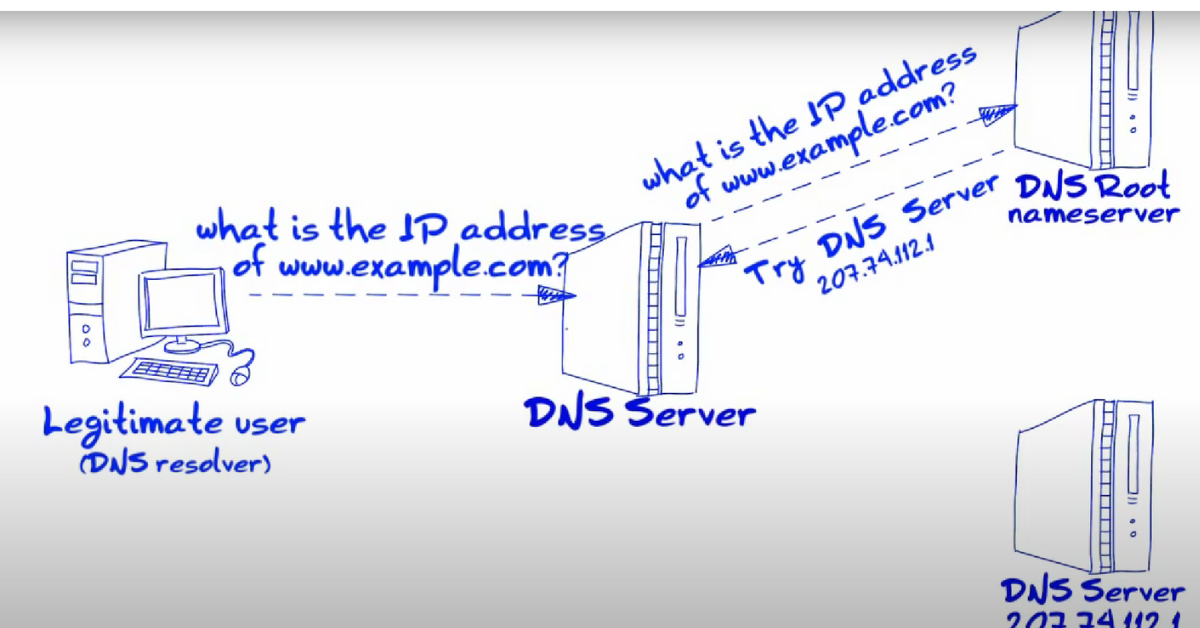

Bước 1: Gửi yêu cầu giả mạo

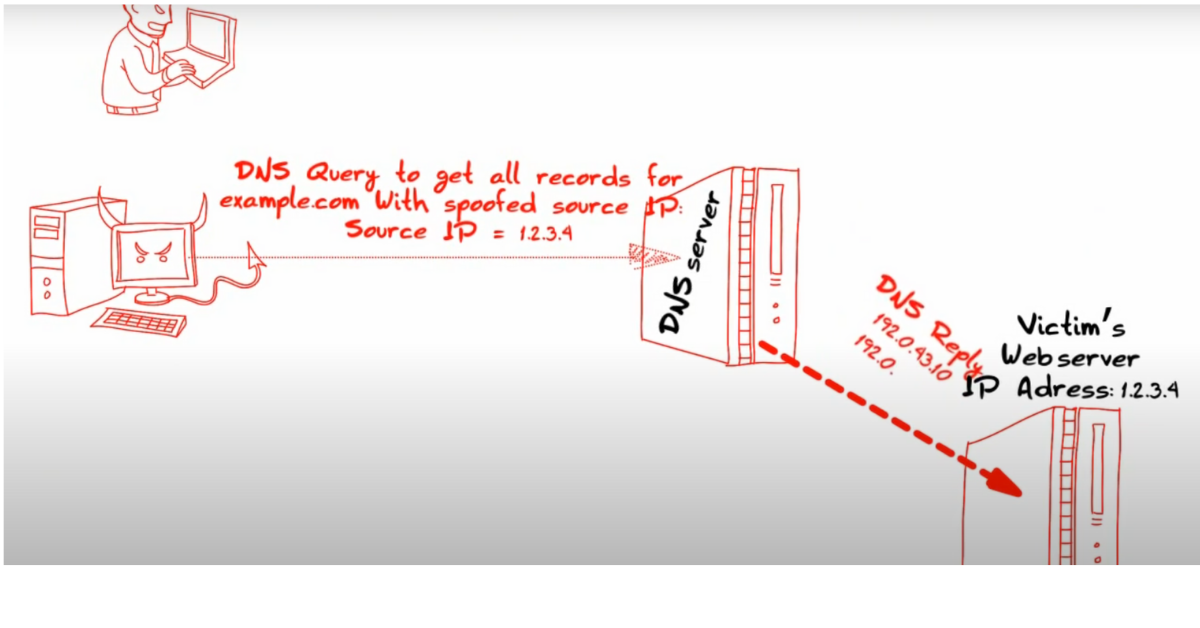

Kẻ tấn công sử dụng một botnet nhỏ để gửi các truy vấn DNS nhỏ (gói tin UDP) đến hàng loạt máy chủ DNS công cộng. Điểm mấu chốt là các truy vấn này đã bị giả mạo địa chỉ IP nguồn thành địa chỉ IP của nạn nhân.

Bước 2: Yêu cầu bản ghi lớn

Kẻ tấn công sẽ tìm cách tối đa hóa kích thước phản hồi. Thông thường, chúng sẽ yêu cầu một bản ghi DNS lớn, ví dụ như bản ghi “ANY”, để yêu cầu máy chủ DNS gửi lại tất cả các bản ghi liên quan đến một tên miền nào đó.

Bước 3: Phản hồi khuếch đại

Các máy chủ DNS công cộng nhận được yêu cầu sẽ vô tình gửi phản hồi dữ liệu khổng lồ đến địa chỉ IP giả mạo, tức là địa chỉ của nạn nhân. Sự khác biệt về kích thước gói tin này tạo ra hiệu ứng khuếch đại mạnh mẽ.

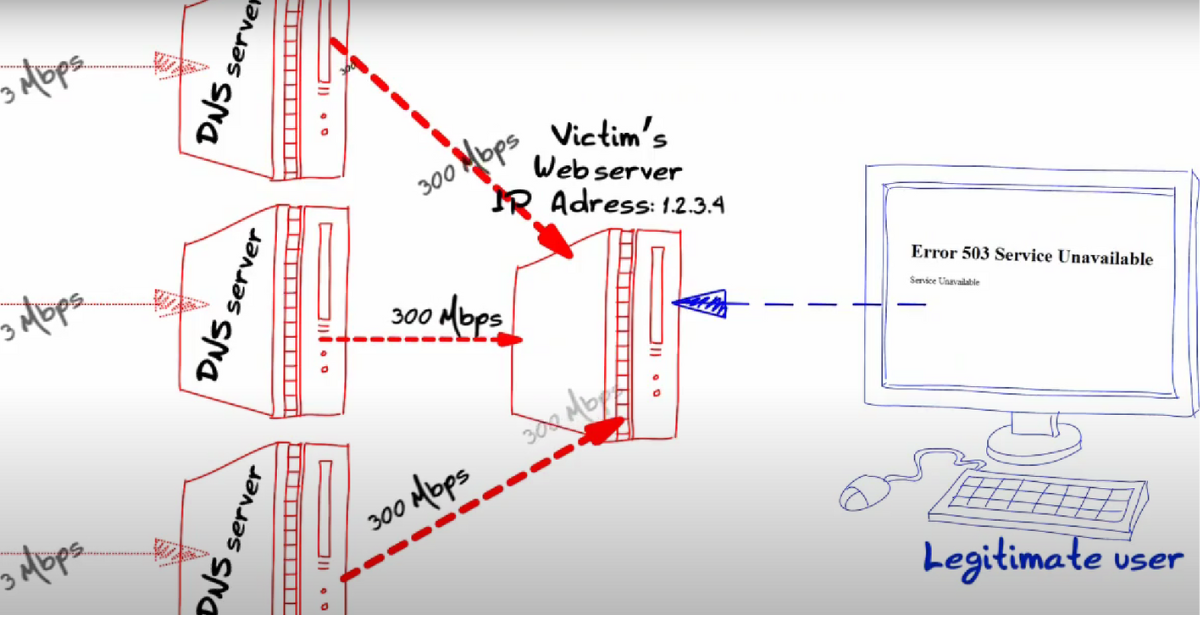

Bước 4: Quá tải hệ thống

Hàng ngàn máy chủ DNS đồng loạt gửi các phản hồi khổng lồ này về máy chủ của nạn nhân, làm ngập lụt băng thông và khiến hệ thống bị sập hoàn toàn.

Sự khuếch đại là yếu tố quan trọng nhất của kiểu tấn công này. Kẻ tấn công chỉ cần gửi một truy vấn DNS nhỏ (khoảng 60 byte), nhưng nhận lại một phản hồi khổng lồ (có thể lên tới vài ngàn byte). Khi quá trình này được lặp lại hàng nghìn lần từ nhiều máy chủ DNS khác nhau, lưu lượng truy cập dồn về nạn nhân sẽ tăng theo cấp số nhân, khiến cơ sở hạ tầng mạng của họ bị quá tải và không thể xử lý các yêu cầu hợp pháp.

3 hậu quả đối với hosting, VPS, server

1. Ngừng hoạt động dịch vụ

Lưu lượng truy cập lớn làm quá tải băng thông, khiến máy chủ bị sập và các dịch vụ Hosting/VPS/Server không thể truy cập được. Điều này gây gián đoạn toàn bộ hoạt động kinh doanh, làm mất cơ hội bán hàng và phục vụ khách hàng.

2. Thiệt hại tài chính

Việc phải hứng chịu một cuộc tấn công sẽ làm chi phí băng thông tăng đột biến. Đồng thời, doanh thu bị tổn thất do dịch vụ gián đoạn và chi phí lớn để khắc phục sự cố cũng sẽ gây ra thiệt hại tài chính nghiêm trọng cho doanh nghiệp.

3. Tổn hại uy tín thương hiệu

Dịch vụ không ổn định sẽ khiến khách hàng mất niềm tin vào chất lượng của bạn. Tổn thất này khó có thể đong đếm bằng tiền và gây thiệt hại lâu dài cho thương hiệu.

3 dấu hiệu nhận biết máy chủ bị DNS Amplification Attack

1. Lưu lượng truy cập bất thường

Lượng traffic mạng tăng đột biến một cách không giải thích được, đặc biệt là lưu lượng UDP trên cổng 53 (cổng của DNS).

2. Hiệu suất máy chủ kém

Máy chủ phản hồi chậm, treo hoặc không thể xử lý các yêu cầu hợp pháp, gây ảnh hưởng đến trải nghiệm của người dùng.

3. Nhiều phản hồi DNS không mong muốn

Hệ thống ghi nhận một lượng lớn các phản hồi DNS từ nhiều máy chủ khác nhau mà không có bất kỳ yêu cầu tương ứng nào từ phía bạn.

Các vụ tấn công DNS khuyếch đại nổi tiếng trên thế giới

Vụ tấn công vào Spamhaus năm 2013

Vào năm 2013, tổ chức chống spam Spamhaus đã trở thành mục tiêu của một trong những vụ DNS Amplification Attack lớn nhất trong lịch sử. Cuộc tấn công này đạt đỉnh điểm 300 Gbps, làm gián đoạn dịch vụ Internet của hàng triệu người dùng tại châu Âu và cho thấy sự nguy hiểm của kỹ thuật này. Vụ việc là một lời cảnh tỉnh mạnh mẽ cho cộng đồng về tầm quan trọng của việc bảo mật DNS.

Vụ tấn công vào GitHub năm 2018

Vào năm 2018, nền tảng phát triển phần mềm GitHub bị tấn công bởi một cuộc tấn công Memcached khuyếch đại, đạt đỉnh 1.3 Tbps. Mặc dù không phải là tấn công DNS, nhưng vụ việc này đã cho thấy sự nguy hiểm của kỹ thuật khuếch đại nói chung khi sử dụng các hệ thống lưu trữ dữ liệu để tăng cường độ tấn công lên đến 50.000 lần. Điều này chứng minh rằng, việc bảo vệ hệ thống khỏi các kỹ thuật khuếch đại là một yêu cầu bắt buộc đối với mọi nhà cung cấp dịch vụ, trong đó có cả ZoneCloud.

Câu hỏi thường gặp về DNS Amplification Attack

Mối liên hệ giữa DNS Amplification Attack và tấn công phản chiếu (reflection attack)?

DNS Amplification Attack là một dạng cụ thể của tấn công phản chiếu. Cả hai kiểu tấn công này đều lợi dụng các máy chủ trung gian để gửi phản hồi về phía nạn nhân. Tuy nhiên, tấn công khuyếch đại DNS đặc biệt nguy hiểm hơn vì nó còn tận dụng sự khác biệt về kích thước gói tin, giúp tăng cường độ tấn công lên nhiều lần, tạo ra lưu lượng truy cập lớn hơn rất nhiều so với ban đầu.

Các giao thức khác có thể bị lợi dụng để tấn công khuếch đại không?

Có. Ngoài giao thức DNS, nhiều giao thức khác cũng có thể bị lợi dụng để thực hiện tấn công khuếch đại. Các ví dụ phổ biến bao gồm NTP (Network Time Protocol), SSDP (Simple Service Discovery Protocol), và Memcached. Mỗi giao thức có cách thức khuếch đại khác nhau, nhưng mục đích cuối cùng đều là làm ngập lụt hệ thống của nạn nhân.

Pháp luật có quy định nào về phòng chống tấn công mạng không?

Tại Việt Nam, các quy định về an toàn thông tin mạng đã được thiết lập rõ ràng. Cụ thể, Luật An ninh mạng (2018) và các nghị định liên quan đã quy định rõ trách nhiệm của các tổ chức và doanh nghiệp trong việc bảo vệ hệ thống thông tin. Các nhà cung cấp dịch vụ như ZoneCloud cũng phải tuân thủ nghiêm ngặt các quy định này để đảm bảo an toàn cho hạ tầng và dữ liệu của khách hàng.

Vì sao bạn nên chọn hosting, VPS, server tại ZoneCloud để phòng chống tấn công?

Là một đơn vị cung cấp Hosting, VPS, và Server uy tín, ZoneCloud không chỉ cung cấp giải pháp với hiệu năng cao mà còn đặt yếu tố bảo mật lên hàng đầu. Chúng tôi hiểu rằng an toàn dữ liệu và sự ổn định của dịch vụ là yếu tố sống còn của mọi doanh nghiệp. Với hệ thống tường lửa vật lý và tường lửa phần mềm tăng cường, cùng với đội ngũ kỹ sư giàu kinh nghiệm, chúng tôi cam kết bảo vệ hệ thống của bạn khỏi các cuộc tấn công DDoS, bao gồm cả DNS Amplification Attack.

Hãy để ZoneCloud là người bạn đồng hành tin cậy, giúp bạn yên tâm phát triển công việc kinh doanh mà không phải lo lắng về những rủi ro an ninh mạng.

Nguồn bài viết tham khảo: https://www.cloudflare.com/learning/ddos/dns-amplification-ddos-attack/