Nếu bạn đang tìm hiểu về thế giới an ninh mạng, chắc chắn bạn đã nghe đến cụm từ “Botnet Mirai” cùng những vụ tấn công DDoS lịch sử đã làm “chao đảo” cả Internet. Với vai trò là Co-founder của ZoneCloud và có kinh nghiệm nhiều năm trong lĩnh vực hạ tầng số, tôi hiểu rõ nỗi lo lắng khi website hay server của bạn đứng trước nguy cơ bị tấn công.

Bài viết này không chỉ giúp bạn hiểu rõ bản chất, cách thức hoạt động của Mirai, mà còn chia sẻ những kinh nghiệm thực chiến và đưa ra các giải pháp bảo vệ toàn diện, giúp bạn an tâm hơn trên hành trình phát triển hệ thống của mình.

Nội dung chính của bài viết:

- Mirai không phải là virus, mà là một mã độc tạo botnet: Nó biến các thiết bị thông minh (IoT) như camera, router thành “máy tính ma” để tấn công, chứ không phải đánh cắp dữ liệu cá nhân.

- Cơ chế tấn công đơn giản nhưng hiệu quả: Mirai hoạt động bằng cách quét tìm thiết bị có mật khẩu mặc định yếu và dùng tấn công brute-force để chiếm quyền, sau đó biến chúng thành một phần của mạng lưới DDoS.

- Hậu quả cực kỳ nghiêm trọng đối với doanh nghiệp: Các cuộc tấn công từ Mirai botnet có thể làm sập website và máy chủ, gây thiệt hại lớn về kinh tế và làm mất uy tín thương hiệu.

- Mirai vẫn là mối đe dọa dai dẳng: Mặc dù đã xuất hiện từ năm 2016, mã nguồn mở của Mirai đã tạo ra nhiều biến thể nguy hiểm hơn, tiếp tục đe dọa an ninh mạng toàn cầu, bao gồm cả Việt Nam.

- Phòng chống hiệu quả bằng các biện pháp đơn giản: Cách tốt nhất để tự bảo vệ là thay đổi mật khẩu mặc định, cập nhật phần mềm thường xuyên và sử dụng các dịch vụ có tích hợp hệ thống chống DDoS chuyên nghiệp từ các nhà cung cấp uy tín.

Mirai là gì?

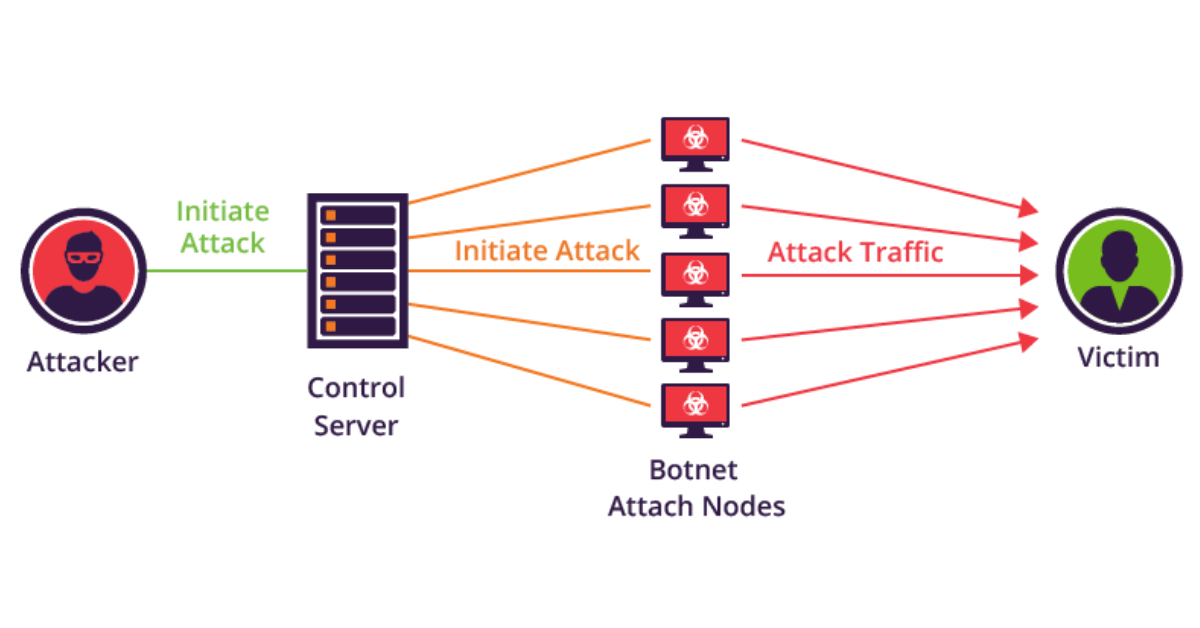

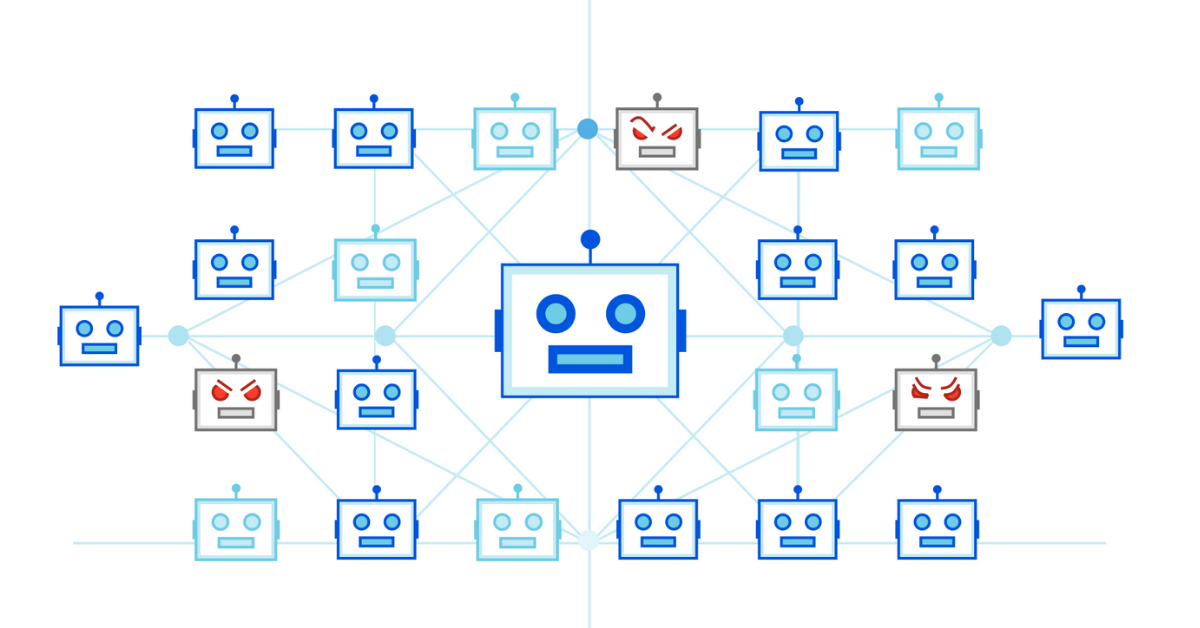

Mirai không phải là một loại virus hay phần mềm độc hại thông thường. Nó là một loại mã độc (malware) có khả năng biến các thiết bị thông minh kết nối Internet (gọi tắt là thiết bị IoT) trở thành một phần của mạng lưới máy tính ma, hay còn gọi là botnet.

Mạng lưới botnet này được kiểm soát và điều khiển từ xa bởi kẻ tấn công. Tên gọi Mirai xuất phát từ tiếng Nhật có nghĩa là “tương lai” (未来), và được lấy cảm hứng từ bộ anime nổi tiếng Mirai Nikki.

Ngoài ra Botnet Mirai đã từng gây bão Internet vào năm 2016 và vẫn còn là một mối đe dọa dai dẳng cho đến tận ngày nay. Mã độc này đã biến hàng trăm nghìn thiết bị thông minh trở thành những “tay sai” bất đắc dĩ để thực hiện các cuộc tấn công lớn nhất lịch sử.

Cơ chế lây nhiễm và hoạt động của Botnet Mirai

Quy trình lây nhiễm và tấn công của Mirai diễn ra theo 4 bước chính, rất đơn giản nhưng cực kỳ hiệu quả:

1. Dò quét (Scanning)

Mirai liên tục quét Internet để tìm kiếm các thiết bị IoT đang mở cổng kết nối Telnet (cổng 23) hoặc SSH (cổng 22). Đây là những cổng thường được dùng để quản trị từ xa, nhưng lại dễ bị tấn công nếu không được bảo vệ.

2. Lây nhiễm (Infection)

Khi tìm thấy một thiết bị có lỗ hổng bảo mật, Mirai sẽ thực hiện các cuộc tấn công brute-force (thử tất cả mật khẩu có sẵn) để đăng nhập bằng các cặp tài khoản và mật khẩu mặc định yếu (ví dụ: root:root, admin:admin).

3. Chiếm quyền điều khiển

Sau khi xâm nhập thành công, mã độc Mirai sẽ lây nhiễm vào thiết bị, biến nó thành một “bot” hoặc “zombie”. Đáng chú ý, Mirai có khả năng tự tìm và xóa các mã độc botnet cạnh tranh khác trên thiết bị đó để đảm bảo kiểm soát hoàn toàn.

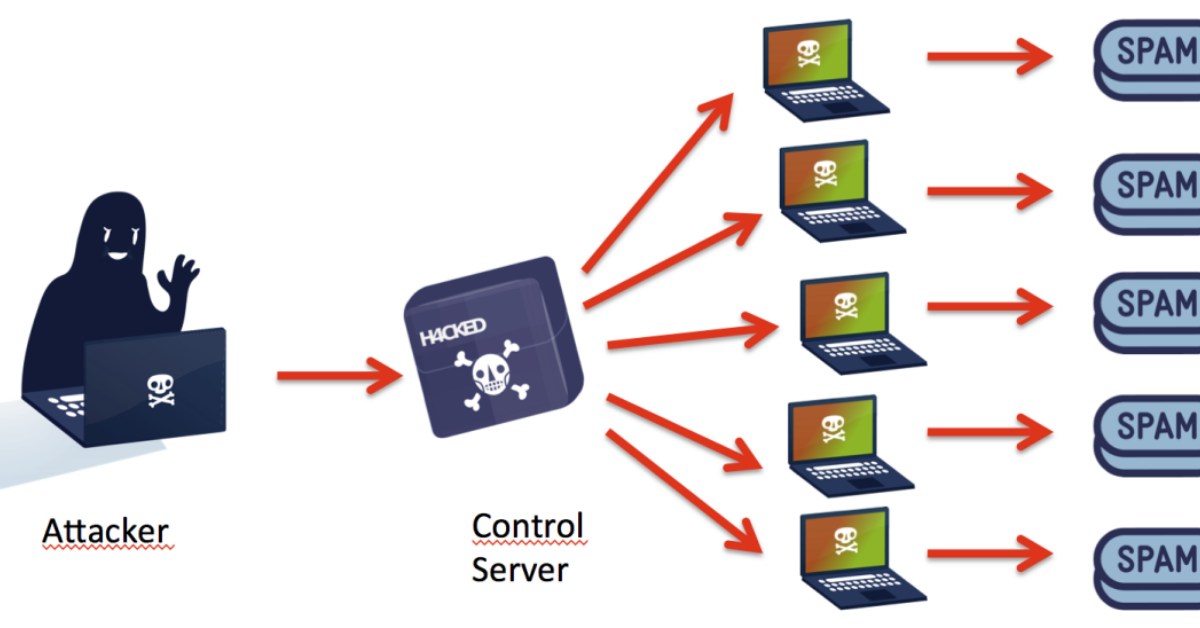

4. Tấn công (Attacking)

Khi một lượng lớn các bot được kết nối với máy chủ điều khiển (C&C Server), kẻ tấn công sẽ gửi lệnh để các bot này đồng loạt gửi một lượng lớn yêu cầu truy cập đến một mục tiêu cụ thể, gây ra một cuộc tấn công từ chối dịch vụ (DDoS).

Những vụ tấn công nổi tiếng của Mirai

Mặc dù chỉ mới xuất hiện vào năm 2016, Mirai đã được sử dụng trong nhiều vụ tấn công kinh điển, gây chấn động toàn cầu.

Tấn công Brian Krebs (tháng 9/2016): Trang web của nhà báo an ninh mạng nổi tiếng Brian Krebs đã bị tấn công với lưu lượng lên tới 620 Gbps, trở thành một trong những cuộc tấn công DDoS lớn nhất từng được ghi nhận.

Tấn công Dyn (tháng 10/2016): Đây là vụ tấn công nổi tiếng nhất, nhắm vào công ty DNS Dyn. Cuộc tấn công đã làm sập nhiều trang web lớn như Twitter, Netflix, Amazon, và PayPal, gây ảnh hưởng diện rộng trên toàn cầu.

Tấn công OVH (Pháp): Cùng thời điểm, Mirai cũng được dùng để tấn công nhà cung cấp hosting OVH tại Pháp, với lưu lượng đỉnh điểm đạt tới 1 Tbps.

Những biến thể của Mirai đã và đang hoạt động

Sau khi mã nguồn của Mirai được công khai trên diễn đàn hacker, nhiều hacker đã sử dụng nó để tạo ra các biến thể mới với mục đích tinh vi hơn. Một số biến thể đáng chú ý bao gồm:

1. Okiru, Satori, Masuta và PureMasuta

Đây là những biến thể tập trung vào việc khai thác các lỗ hổng cụ thể trên các thiết bị IoT để lây nhiễm nhanh chóng hơn.

2. OMG

Biến thể này có khả năng biến các thiết bị bị lây nhiễm thành máy chủ proxy, giúp kẻ tấn công che giấu danh tính khi thực hiện các hoạt động bất hợp pháp.

3. IoTrooper (Reaper)

Đây là một botnet được phát hiện sau Mirai, có khả năng lây nhiễm nhanh hơn và nhắm mục tiêu vào nhiều nhà sản xuất thiết bị hơn.

Tác động và nguy cơ thực tế đối với Hosting, VPS và Server

Mặc dù Mirai chủ yếu nhắm mục tiêu vào các thiết bị IoT, hậu quả của nó lại ảnh hưởng trực tiếp đến các dịch vụ lưu trữ như Hosting, VPS và Server. Khi hệ thống của bạn trở thành mục tiêu của một cuộc tấn công do Mirai botnet thực hiện, bạn sẽ phải đối mặt với những thiệt hại không nhỏ về cả kinh tế lẫn uy tín.

Hậu quả của các cuộc tấn công DDoS từ Mirai

Một cuộc tấn công từ chối dịch vụ (DDoS) do Mirai botnet gây ra sẽ có những hậu quả nghiêm trọng

Sập website/server

Lượng truy cập khổng lồ từ hàng trăm nghìn “bot” sẽ làm quá tải tài nguyên (CPU, RAM) và tiêu tốn hết băng thông của máy chủ, khiến website hoặc dịch vụ của bạn không thể truy cập được, dẫn đến tình trạng downtime.

Thiệt hại kinh tế và uy tín

Khi dịch vụ bị gián đoạn, khách hàng không thể truy cập, giao dịch bị đình trệ, bạn sẽ mất doanh thu. Uy tín của doanh nghiệp cũng sẽ bị ảnh hưởng nghiêm trọng. Khách hàng sẽ mất lòng tin vào dịch vụ của bạn.

Tại sao Mirai lại nguy hiểm hơn các loại tấn công khác?

Sự khác biệt của Mirai nằm ở cách thức tấn công

1. Quy mô lớn

Khác với các cuộc tấn công DDoS thông thường sử dụng một số ít máy chủ mạnh, Mirai sử dụng một mạng lưới khổng lồ gồm hàng trăm nghìn thiết bị IoT nhỏ lẻ.

2. Tấn công phân tán

Do có số lượng nguồn tấn công cực lớn và đa dạng, việc ngăn chặn trở nên khó khăn hơn nhiều. Các phần mềm chống DDoS thông thường khó có thể lọc và chặn toàn bộ lưu lượng truy cập “bẩn” này.

3. Mục đích

Mirai khác với các loại mã độc đánh cắp dữ liệu, mục đích chính của nó là tạo botnet để thực hiện tấn công từ chối dịch vụ, không phải để lấy cắp thông tin cá nhân. Điều này khiến nhiều người dùng lơ là cảnh giác vì cho rằng họ không có gì để mất.

Những trường hợp thực tế tại Việt Nam

Tại Việt Nam, các cuộc tấn công DDoS sử dụng botnet cũng không phải là hiếm. Mặc dù không có con số cụ thể về các vụ tấn công bằng Mirai, nhưng trên thực tế, nhiều website và server đã phải đối mặt với tình trạng gián đoạn dịch vụ nghiêm trọng. Ví dụ, trong một số trường hợp, các khách hàng của ZoneCloud đã từng bị tấn công với lưu lượng truy cập bất thường, gây ảnh hưởng đến hiệu suất của website.

Nhờ vào hệ thống Firewall vật lý và tường lửa phần mềm chuyên dụng, ZoneCloud đã kịp thời phát hiện và chặn đứng các cuộc tấn công này, đảm bảo dịch vụ của khách hàng luôn ổn định. Điều này cho thấy, ngay cả khi các vụ tấn công không đạt quy mô “lịch sử”, chúng vẫn có thể gây ra thiệt hại lớn nếu không có biện pháp phòng ngừa hiệu quả.

Dấu hiệu nhận biết máy chủ/thiết bị của bạn bị tấn công

Bạn có thể nhận biết một thiết bị hoặc máy chủ bị nhiễm mã độc Mirai thông qua các dấu hiệu bất thường sau:

Thiết bị hoạt động chậm hơn đáng kể

Mặc dù bên trong Mirai được tối ưu để hoạt động ngầm, bạn vẫn có thể thấy thiết bị chậm đi một chút.

Lưu lượng mạng tăng đột ngột

Đây là dấu hiệu rõ ràng nhất. Bạn có thể sử dụng các công cụ giám sát để kiểm tra lưu lượng mạng trên server hoặc router của mình.

Thiết bị khởi động lại bất thường

Mirai có khả năng tự động xóa các mã độc cạnh tranh, đôi khi điều này có thể gây ra hiện tượng khởi động lại đột ngột.

Không thể đăng nhập vào thiết bị

Khi đã chiếm quyền, Mirai sẽ thay đổi một số cài đặt, khiến bạn không thể đăng nhập bằng tài khoản và mật khẩu của mình nữa.

Hướng dẫn phòng chống và bảo vệ toàn diện

Đối với người dùng cuối (chủ sở hữu Hosting, VPS, Server)

1. Thay đổi mật khẩu mặc định ngay lập tức

Đây là bước quan trọng nhất và đơn giản nhất. Hãy sử dụng mật khẩu mạnh, phức tạp, kết hợp chữ hoa, chữ thường, số và ký tự đặc biệt.

2. Cập nhật phần mềm và firmware định kỳ

Thường xuyên kiểm tra và cài đặt các bản vá bảo mật, cập nhật firmware mới nhất cho thiết bị.

3. Tắt các dịch vụ không cần thiết

Tắt các cổng và dịch vụ không sử dụng như Telnet để giảm thiểu nguy cơ bị tấn công.

4. Sử dụng tường lửa (Firewall)

Cấu hình tường lửa để chặn các lưu lượng truy cập đáng ngờ và các cổng không cần thiết.

Đối với nhà cung cấp dịch vụ

Các nhà cung cấp uy tín như ZoneCloud thường trang bị các hệ thống chống DDoS chuyên nghiệp, có khả năng lọc và loại bỏ lưu lượng truy cập “bẩn” trước khi nó đến được máy chủ của khách hàng.

Sử dụng các công cụ giám sát và cảnh báo sớm để phát hiện các cuộc tấn công và hành động kịp thời.

Thực hiện các chính sách bảo mật server nghiêm ngặt và hỗ trợ khách hàng trong việc bảo vệ hệ thống.

Quy trình xử lý khi bị tấn công DDoS

Nếu không may phát hiện máy chủ hoặc dịch vụ bị tấn công DDoS, bạn cần hành động nhanh chóng và bình tĩnh theo 3 bước sau:

Cô lập

Nhanh chóng ngắt kết nối máy chủ bị tấn công khỏi mạng để ngăn chặn lây lan và bảo vệ các dịch vụ khác.

Liên hệ nhà cung cấp

Ngay lập tức thông báo cho nhà cung cấp dịch vụ Hosting/VPS của bạn. Tại ZoneCloud, chúng tôi có đội ngũ kỹ thuật viên trực 24/7 để hỗ trợ bạn áp dụng các biện pháp chống DDoS chuyên sâu và khắc phục sự cố.

Phân tích và khắc phục

Sau khi tấn công kết thúc, tiến hành phân tích log và lưu lượng mạng để tìm ra nguồn gốc và lỗ hổng. Cài đặt lại hệ thống nếu cần thiết để loại bỏ hoàn toàn mã độc.

Câu hỏi thường gặp

Mirai có còn nguy hiểm không?

Mirai vẫn còn nguy hiểm vì nó là mã độc phát tán qua các thiết bị IoT yếu bảo mật, dễ bị tấn công mạng. Mặc dù các biến thể mới của Mirai bị kiểm soát hơn, nhưng các thiết bị không được cập nhật, đặt mật khẩu yếu vẫn có nguy cơ bị nhiễm và dùng để thực hiện tấn công DDoS.

Làm thế nào để biết thiết bị IoT trong nhà của tôi đã bị lây nhiễm?

Bạn có thể nhận biết thiết bị IoT bị lây nhiễm khi thấy thiết bị hoạt động chậm, mạng internet bất thường (tăng lưu lượng dữ liệu), thiết bị tự khởi động lại hoặc xuất hiện các hoạt động không giải thích được. Kiểm tra các thiết bị qua phần mềm quét mạng, rà soát firmware và cập nhật bảo mật thường xuyên cũng giúp phát hiện.

ZoneCloud có hệ thống chống DDoS như thế nào để bảo vệ tôi?

ZoneCloud cung cấp hệ thống chống DDoS hiệu quả với công nghệ lọc lưu lượng mạng thông minh, phát hiện và chặn các cuộc tấn công DDoS ngay từ biên mạng. Hệ thống này giúp bảo vệ VPS và dịch vụ của bạn khỏi mất kết nối và gián đoạn hoạt động, đảm bảo tính ổn định và an toàn cho ứng dụng.

Kết luận

Qua bài viết này, chúng ta đã cùng nhau khám phá về Botnet Mirai, một trong những mối đe dọa dai dẳng nhất trong thế giới an ninh mạng. Từ bản chất của một loại mã độc có khả năng biến các thiết bị thông minh thành mạng lưới botnet, cho đến cơ chế lây nhiễm tinh vi và những hậu quả nghiêm trọng mà nó gây ra cho các dịch vụ Hosting, VPS và Server. Các vụ tấn công lịch sử vào Brian Krebs hay Dyn chính là minh chứng rõ ràng nhất cho sức tàn phá khủng khiếp của loại botnet này.

Tuy nhiên, như tôi đã chia sẻ, bạn hoàn toàn có thể chủ động bảo vệ mình. Việc thay đổi mật khẩu mặc định, thường xuyên cập nhật phần mềm và sử dụng các hệ thống chống DDoS chuyên nghiệp là những bước đi thiết thực nhất.

Tại ZoneCloud, chúng tôi cam kết mang đến những giải pháp bảo mật toàn diện nhất, với các hệ thống Firewall vật lý và tường lửa phần mềm được trang bị sẵn, giúp khách hàng an tâm tập trung vào công việc kinh doanh. Việc lựa chọn một nhà cung cấp uy tín không chỉ là một khoản đầu tư mà còn là một bước đi chiến lược, giúp bạn bảo vệ tài sản số của mình trước những mối nguy hiểm không lường trước.

Nguồn bài viết tham khảo: