Chào bạn, tôi là Võ Đỗ Khuê, Co-founder của ZoneCloud. Với kinh nghiệm nhiều năm trong ngành hạ tầng số, tôi hiểu rõ những rủi ro bảo mật mà các hệ thống Hosting, VPS, Server có thể gặp phải. Gần đây, tôi nhận thấy nhiều người dùng đang quan tâm đến một loại tấn công mạng tinh vi và khó lường: R U Dead Yet.

Trong bài viết này, tôi sẽ cùng bạn đi sâu phân tích về loại tấn công này, từ nguyên lý hoạt động cho đến các giải pháp phòng chống hiệu quả. Những thông tin này được tổng hợp từ kinh nghiệm thực chiến của đội ngũ ZoneCloud và nghiên cứu chuyên sâu về các tài liệu bảo mật uy tín trên thế giới. Mục tiêu là giúp bạn không chỉ hiểu mà còn có thể tự bảo vệ hệ thống của mình một cách tốt nhất.

Nội dung chính của bài viết:

- Bản chất của R.U.D.Y. là tấn công “low and slow”: Đây là một kiểu tấn công tinh vi ở tầng ứng dụng (Layer 7), không gây tràn băng thông mà tập trung làm cạn kiệt tài nguyên máy chủ.

- Cơ chế hoạt động chính: Kẻ tấn công gửi yêu cầu HTTP POST với Content-Length lớn, sau đó gửi dữ liệu nhỏ giọt để buộc máy chủ phải giữ kết nối mở, làm quá tải CPU, RAM và các tài nguyên khác.

- Dấu hiệu nhận biết: Hãy cảnh giác khi thấy hiệu suất máy chủ giảm đột ngột, CPU/RAM tăng bất thường và có nhiều kết nối ở trạng thái “waiting” trong log server.

- Giải pháp phòng chống hiệu quả: Cần kết hợp nhiều biện pháp như sử dụng WAF, Rate Limiting và cấu hình timeout cho các kết nối. Các nhà cung cấp uy tín như ZoneCloud có thể hỗ trợ các giải pháp chuyên nghiệp.

- R.U.D.Y. vẫn là mối đe dọa dai dẳng: Do mã nguồn bị rò rỉ, sự phát triển của dịch vụ DDoS-as-a-Service và các thiết bị IoT không an toàn, tấn công này vẫn rất phổ biến và nguy hiểm.

Tấn công R.U.D.Y. là gì?

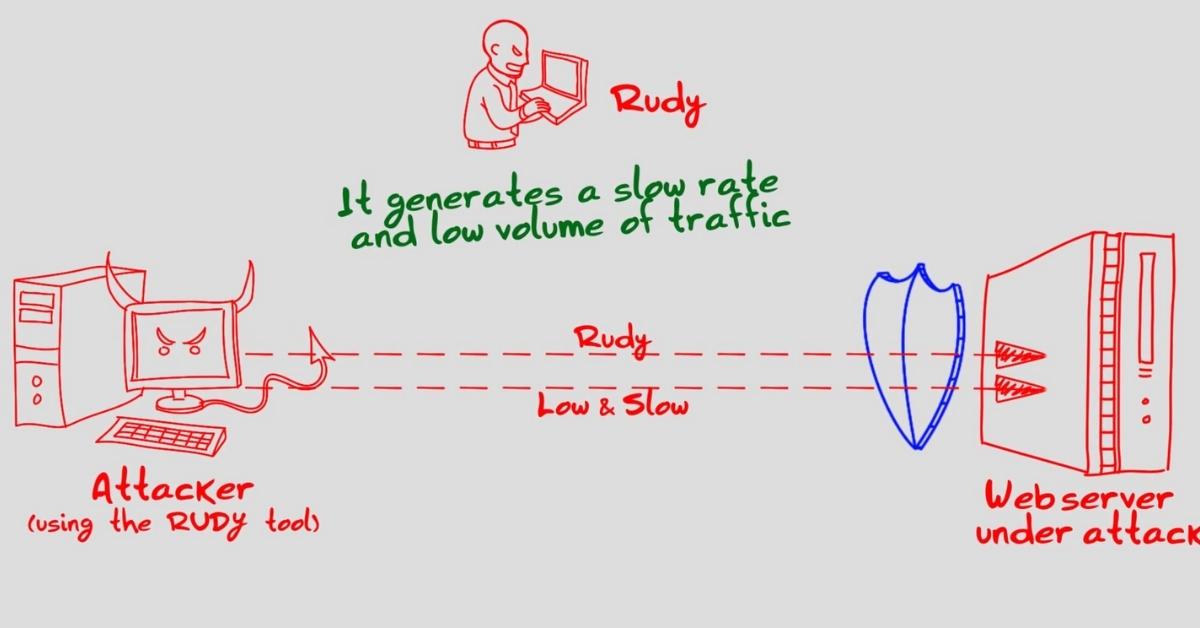

Tấn công R.U.D.Y. (viết tắt của R–U–Dead-Yet?) là một cuộc tấn công DDoS ở tầng ứng dụng (Layer 7).

Mục tiêu của nó không phải là làm tràn băng thông mà là làm cạn kiệt tài nguyên máy chủ bằng cách duy trì các kết nối HTTP mở trong thời gian dài. Đây là một cuộc tấn công “low and slow” (chậm và nhỏ giọt), với cách thức hoạt động âm thầm và tinh vi. Do đó, nó rất khó bị phát hiện bởi các hệ thống chống DDoS truyền thống.

Cơ chế hoạt động của cuộc tấn công R.U.D.Y.

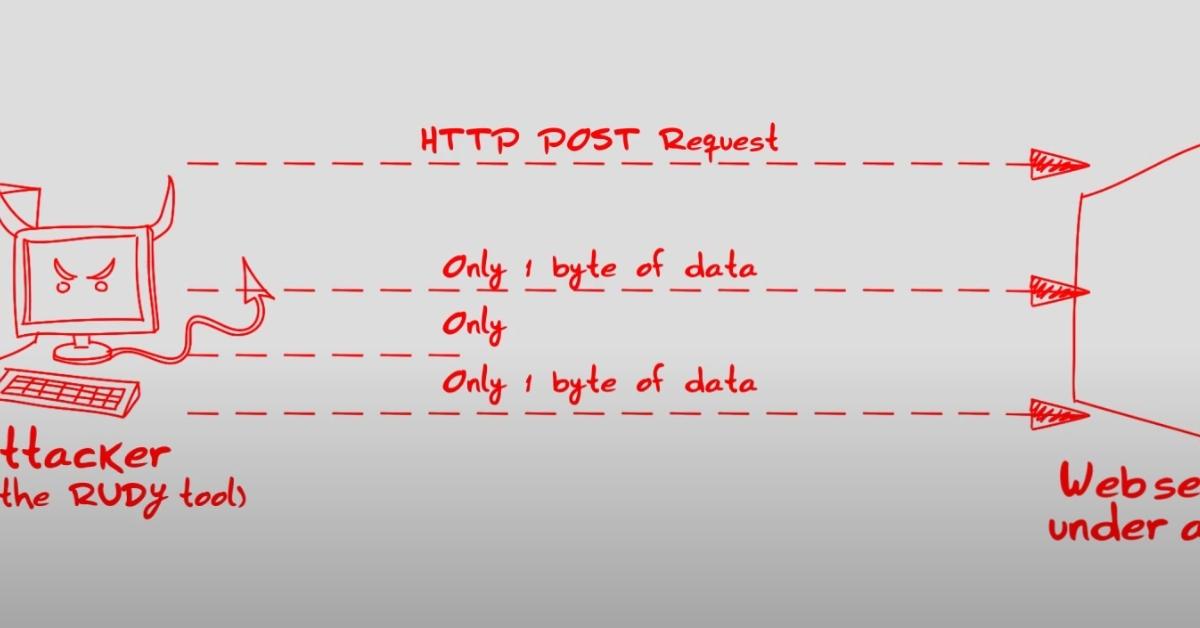

Cuộc tấn công R.U.D.Y. khai thác một lỗ hổng trong giao thức HTTP POST để làm tê liệt máy chủ. Khi bạn gửi một biểu mẫu (form) trên website, máy chủ sẽ chờ nhận đủ dữ liệu. Kẻ tấn công lợi dụng điều này bằng cách gửi một yêu cầu HTTP POST thông thường, nhưng với tiêu đề Content-Length cực lớn, báo hiệu rằng một lượng dữ liệu khổng lồ sắp đến.

Sau đó, thay vì gửi dữ liệu ngay lập tức, chúng chỉ gửi từng byte một với khoảng thời gian delay lên đến 10 giây giữa mỗi lần gửi. Điều này buộc máy chủ phải giữ kết nối mở trong thời gian dài, làm cạn kiệt các tài nguyên quan trọng như bộ nhớ (memory), socket và thread.

Mức độ nguy hiểm và dấu hiệu nhận biết

Tấn công R.U.D.Y. đặc biệt nguy hiểm với các máy chủ Hosting, VPS hay Server vì nó trực tiếp nhắm vào tài nguyên xử lý, khiến dịch vụ bị treo hoặc sập bất ngờ. Điều này gây gián đoạn kinh doanh và thiệt hại uy tín cho các doanh nghiệp.

Cách phát hiện cũng khó khăn, nhưng bạn có thể nhận biết qua một số dấu hiệu: hiệu suất máy chủ giảm sút, tài nguyên CPU, RAM tăng đột biến không rõ nguyên nhân, và kiểm tra log server thấy lượng lớn kết nối đang ở trạng thái “waiting”. Với những dấu hiệu này, bạn có thể chủ động tìm kiếm các giải pháp từ ZoneCloud hoặc các nhà cung cấp dịch vụ bảo mật khác để xử lý kịp thời.

Phân biệt R.U.D.Y. với tấn công Slowloris

Bạn có thể dễ dàng nhầm lẫn giữa tấn công R.U.D.Y. và Slowloris vì cả hai đều là những cuộc tấn công “low and slow” ở tầng ứng dụng (Layer 7). Mục tiêu chung của chúng là làm cạn kiệt tài nguyên máy chủ mà không cần sử dụng nhiều băng thông, khiến chúng cực kỳ khó bị phát hiện bởi các hệ thống chống DDoS truyền thống.

Tuy nhiên, cách thức tấn công của chúng lại khác nhau. Để bạn dễ hình dung, tôi đã tóm tắt trong bảng so sánh dưới đây:

| Đặc điểm | Tấn công R.U.D.Y. | Tấn công Slowloris |

|---|---|---|

| Cách thức tấn công | Gửi yêu cầu HTTP POST với Content-Length lớn, sau đó gửi dữ liệu form rất chậm. | Gửi các HTTP Headers không đầy đủ, sau đó bổ sung headers nhỏ giọt để giữ kết nối. |

| Mục tiêu tấn công | Làm quá tải tài nguyên máy chủ bằng cách giữ các kết nối mở trong quá trình gửi dữ liệu. | Làm quá tải tài nguyên máy chủ bằng cách giữ các kết nối mở và chờ đợi headers. |

| Điểm tương đồng | Cả hai đều không sử dụng băng thông lớn, khó bị phát hiện bởi các hệ thống chống DDoS truyền thống, và đều nhắm vào các máy chủ web (đặc biệt là Apache). | Cả hai đều không sử dụng băng thông lớn, khó bị phát hiện bởi các hệ thống chống DDoS truyền thống, và đều nhắm vào các máy chủ web (đặc biệt là Apache). |

Nhìn chung, cả hai loại tấn công từ chối dịch vụ này đều chứng tỏ sự tinh vi của các kỹ thuật tấn công mạng hiện đại, đòi hỏi bạn phải có các giải pháp bảo mật chuyên sâu.

Giải pháp phòng chống tấn công R.U.D.Y. hiệu quả

Để bảo vệ hệ thống khỏi các cuộc tấn công R.U.D.Y. và các hình thức tấn công “low and slow” khác, bạn cần kết hợp nhiều biện pháp. Các giải pháp này không chỉ giúp ngăn chặn mà còn đảm bảo hệ thống hosting, VPS hoặc server của bạn luôn hoạt động ổn định.

Các biện pháp tổng thể

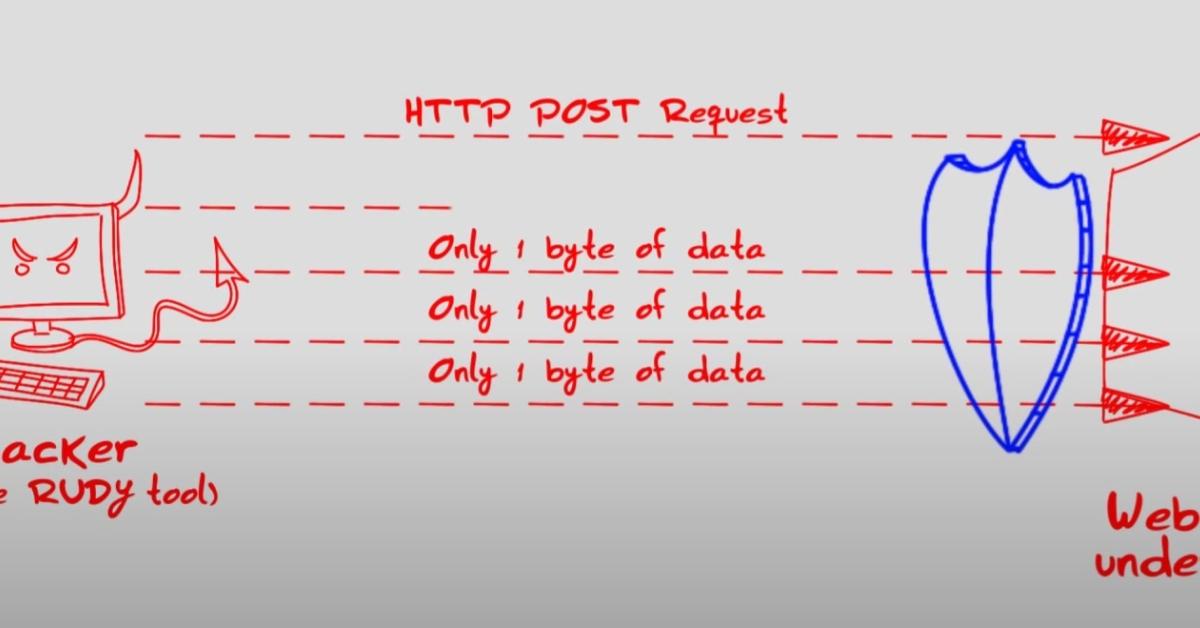

Sử dụng tường lửa ứng dụng web (WAF)

Một WAF có khả năng phân tích các yêu cầu HTTP/HTTPS, phát hiện các mẫu tấn công bất thường (ví dụ: yêu cầu POST với Content-Length lớn và tốc độ chậm) và tự động chặn. Đây là lớp bảo vệ đầu tiên và quan trọng nhất.

Giới hạn số lượng yêu cầu (Rate Limiting)

Hạn chế số lượng yêu cầu từ một địa chỉ IP duy nhất trong một khoảng thời gian nhất định. Điều này giúp ngăn chặn kẻ tấn công tạo ra quá nhiều kết nối cùng lúc, làm quá tải máy chủ.

Cấu hình Time-out cho kết nối

Giới hạn thời gian máy chủ chờ đợi một kết nối hoàn tất. Khi kẻ tấn công gửi dữ liệu chậm, kết nối sẽ tự động ngắt sau một khoảng thời gian nhất định, giải phóng tài nguyên cho các yêu cầu hợp lệ.

Hướng dẫn cấu hình cho các web server phổ biến

Đối với máy chủ Apache

Bạn có thể sử dụng module mod_reqtimeout. Ví dụ, bạn có thể cấu hình để ngắt kết nối nếu tốc độ gửi dữ liệu dưới 500 byte/giây trong 20 giây. Một module khác là mod_evasive cũng có thể giúp tự động chặn các địa chỉ IP có hành vi bất thường.

Đối với máy chủ Nginx

Cấu hình các thông số như client_body_timeout và client_header_timeout để giới hạn thời gian timeout cho phần body và header của client. Bạn cũng có thể dùng limit_req_zone để giới hạn tốc độ yêu cầu (ví dụ: 5 requests/giây).

Vì sao R.U.D.Y. vẫn là mối đe dọa dai dẳng?

Mặc dù xuất hiện từ lâu, tấn công R.U.D.Y. vẫn là một mối đe dọa dai dẳng vì nhiều lý do:

Mã nguồn rò rỉ

Mã nguồn của công cụ R.U.D.Y. đã bị rò rỉ và chia sẻ rộng rãi trên internet, giúp bất kỳ ai cũng có thể dễ dàng tạo ra cuộc tấn công.

Sự phát triển của DDoS-as-a-Service

Các dịch vụ thuê tấn công DDoS ngày càng phổ biến, đưa công cụ này vào tay những kẻ không có nhiều kiến thức kỹ thuật.

Gia tăng thiết bị IoT

Sự bùng nổ của các thiết bị IoT không an toàn tạo ra một “đội quân” lớn để kẻ xấu lợi dụng và khởi động các cuộc tấn công phân tán (DDoS).

Với những rủi ro đó, việc chủ động bảo vệ hệ thống là vô cùng cần thiết. Bạn có thể tìm thấy các giải pháp chống DDoS Layer 7 chuyên nghiệp từ các nhà cung cấp uy tín như ZoneCloud để đảm bảo an toàn cho website và dịch vụ trực tuyến của mình.

Câu hỏi thường gặp về tấn công R.U.D.Y

Làm thế nào để biết trang web của tôi đang bị tấn công R.U.D.Y.?

Tấn công R.U.D.Y. (R-U-Dead Yet) là một dạng tấn công từ chối dịch vụ (DoS) ở lớp ứng dụng, sử dụng các kết nối HTTP POST rất chậm để giữ kết nối lâu dài, làm cạn kiệt tài nguyên máy chủ.

Dấu hiệu nhận biết bao gồm việc máy chủ bị quá tải kết nối, thời gian phản hồi chậm bất thường, hoặc server không thể xử lý kết nối mới.

Các công cụ và giải pháp giám sát có thể phát hiện lượng kết nối mở nhiều từ cùng một hoặc nhiều IP nghi ngờ, hoặc các yêu cầu POST gửi dữ liệu rất chậm, cho thấy có thể có tấn công đang diễn ra.

Theo một số nguồn, việc áp dụng firewall ứng dụng web (WAF) để phát hiện mẫu traffic tấn công có thể giúp nhận diện sớm.

Tôi có thể tự bảo vệ máy chủ của mình mà không cần dịch vụ bên ngoài không?

Có thể tự bảo vệ bằng cách tinh chỉnh cấu hình máy chủ để giới hạn timeout kết nối, tức là chặn các kết nối gửi dữ liệu quá chậm kéo dài hơn mức cho phép.

Tuy nhiên, cách này có thể ảnh hưởng đến người dùng có kết nối mạng chậm thật sự.

Một số web server như nginx được cho là ít bị ảnh hưởng bởi loại tấn công này hơn, hoặc có thể dùng reverse proxy nginx để bảo vệ máy chủ hiện tại.

Thường thì cần triển khai nhiều lớp bảo vệ: cấu hình timeout, giới hạn số lượng kết nối, sử dụng WAF với quy tắc chống tấn công R.U.D.Y., đồng thời theo dõi nhật ký và cảnh báo.

Tấn công R.U.D.Y. có liên quan đến mining tiền điện tử không?

R.U.D.Y. là hình thức tấn công từ chối dịch vụ tập trung khai thác lỗ hổng về khả năng xử lý kết nối web chậm, không liên quan trực tiếp đến khai thác tiền điện tử hay mining tiền điện tử.

Tuy nhiên trong không gian an ninh mạng, mining tiền điện tử là một mối đe dọa khác, thường là malware hoặc cryptojacking nhằm chiếm dụng tài nguyên của máy chủ hay thiết bị.

R.U.D.Y. và các cuộc tấn công mining tiền điện tử là hai loại mối đe dọa khác nhau với mục tiêu và kỹ thuật riêng biệt.

Kết luận

Qua bài viết này, chúng ta đã cùng tìm hiểu về tấn công R.U.D.Y. – một trong những mối đe dọa tinh vi nhất đối với các hệ thống Hosting, VPS, và Server. Việc tấn công này không chỉ làm sập dịch vụ mà còn gây ra những tổn thất lớn về uy tín và tài chính.

Vì vậy, việc chủ động trang bị kiến thức và áp dụng các giải pháp bảo mật là điều vô cùng cần thiết. Bạn có thể tự cấu hình máy chủ hoặc lựa chọn các dịch vụ chuyên nghiệp.

Nếu bạn đang tìm kiếm một giải pháp đáng tin cậy để bảo vệ website của mình, hãy liên hệ với ZoneCloud. Chúng tôi cung cấp các dịch vụ máy chủ ảo, máy chủ vật lý và giải pháp Anti DDoS Layer 7 chuyên nghiệp, giúp bạn an tâm phát triển công việc kinh doanh.

Nguồn bài viết tham khảo: