Chào bạn, tôi là Võ Đỗ Khuê, Co-founder của ZoneCloud. Với hơn 10 năm kinh nghiệm trong ngành hạ tầng mạng và lưu trữ, tôi luôn nhận thấy rằng các mối đe dọa an ninh mạng ngày càng trở nên phức tạp. Tấn công DDoS không còn chỉ là những đợt tấn công ồ ạt mà đã phát triển thành những phương thức tinh vi hơn nhiều. Dưới đây là chi tiết về Low and Slow Attack là gì? Dấu hiệu nhận biết và giải pháp phòng chống Low and Slow Attack và các dấu hiệu nhận biết và cách phòng chống.

Nội dung chính của bài viết:

- Tấn công “chậm và nhỏ giọt” là gì: Đây là một loại tấn công DDoS tinh vi, không gây tốn băng thông mà làm cạn kiệt tài nguyên máy chủ bằng cách duy trì các kết nối “treo”.

- Khó phát hiện và cực kỳ nguy hiểm: Loại tấn công này dễ dàng đánh lừa các hệ thống bảo mật truyền thống vì không có lưu lượng truy cập đột biến. Nó có thể làm sập hệ thống và gây ra thiệt hại nghiêm trọng về doanh thu và uy tín.

- Các loại tấn công phổ biến: Hai loại tấn công “chậm và nhỏ giọt” phổ biến nhất là Slowloris (gửi các tiêu đề HTTP không đầy đủ) và RUDY (gửi dữ liệu POST rất chậm), cả hai đều nhằm mục đích giữ kết nối mở lâu dài.

- Dấu hiệu nhận biết: Các dấu hiệu chính bao gồm hiệu suất máy chủ giảm bất thường, số lượng kết nối “treo” tăng cao, và tài nguyên xử lý (CPU/RAM) bị sử dụng hết mà không có lưu lượng truy cập lớn tương ứng.

- Giải pháp phòng ngừa chuyên biệt: Để chống lại loại tấn công này, các giải pháp truyền thống không đủ. Cần phải áp dụng các biện pháp chuyên biệt như điều chỉnh thời gian chờ (timeouts) của máy chủ web, sử dụng Tường lửa ứng dụng web (WAF) và hệ thống giám sát thời gian thực để phân tích hành vi bất thường.

Low and Slow Attack là gì?

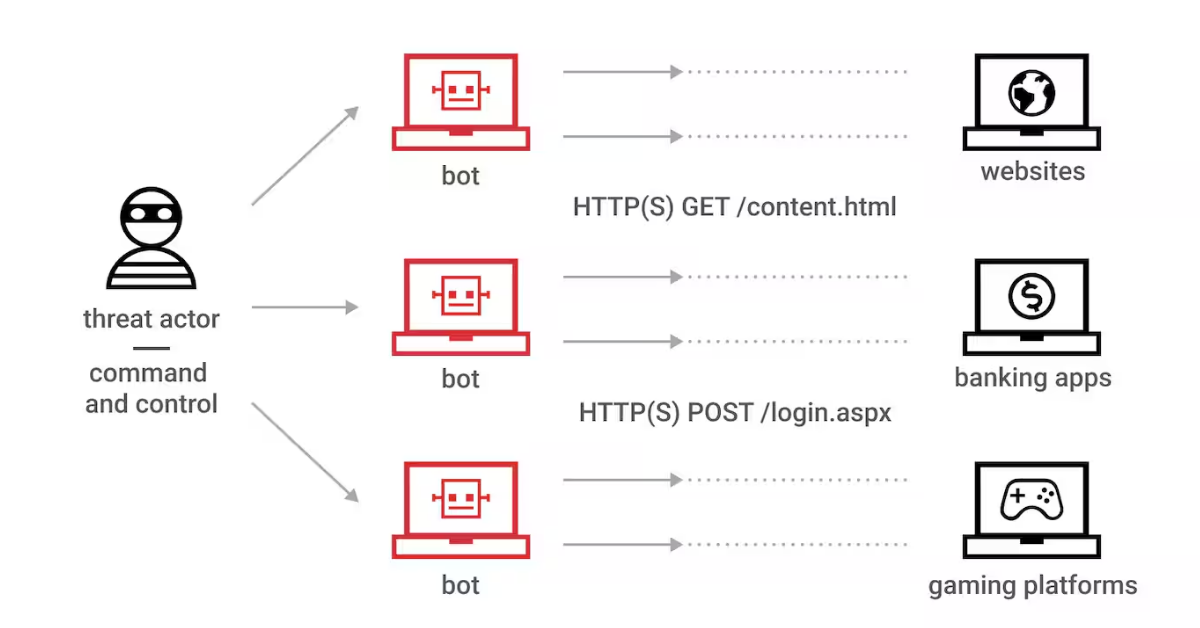

Low and Slow Attack hay còn gọi là Tấn công “chậm và nhỏ giọt” là một kiểu tấn công từ chối dịch vụ (DDoS) tinh vi, nhắm vào các tài nguyên ứng dụng hoặc máy chủ.

Thay vì tạo ra một lượng lớn lưu lượng truy cập ồ ạt, nó gửi các gói dữ liệu có vẻ hợp lệ nhưng với tốc độ rất chậm, đủ để duy trì kết nối nhưng không đủ nhanh để hoàn tất yêu cầu. Điều này khiến máy chủ phải duy trì các kết nối mở trong thời gian dài, từ đó làm cạn kiệt tài nguyên xử lý (như luồng xử lý – threads) và khiến nó không thể tiếp nhận các yêu cầu hợp lệ khác.

Vì sao Low and Slow Attack nguy hiểm hơn tấn công DDoS truyền thống?

Sự nguy hiểm của kiểu tấn công này nằm ở khả năng ẩn mình tinh vi.

Đánh lừa hệ thống bảo mật

Các hệ thống chống DDoS truyền thống, vốn dựa trên việc phát hiện lưu lượng truy cập lớn bất thường, thường kém hiệu quả với tấn công “chậm và nhỏ giọt” vì chúng không gây ra đột biến băng thông. Do đó, các công cụ phòng thủ này có thể không phát hiện ra bất kỳ điều gì bất thường.

Tận dụng lỗ hổng thiết kế

Tấn công này lợi dụng cách các máy chủ web (như Apache) xử lý các kết nối, buộc chúng phải duy trì trạng thái “chờ” (waiting) vô thời hạn. Với kinh nghiệm thực tế của chúng tôi tại ZoneCloud, nhiều khách hàng đã phải đối mặt với tình trạng website hoạt động chậm, thậm chí sập, mà không tìm ra nguyên nhân rõ ràng khi chỉ dựa vào các công cụ giám sát thông thường.

Khó khăn trong việc xác định nguồn gốc

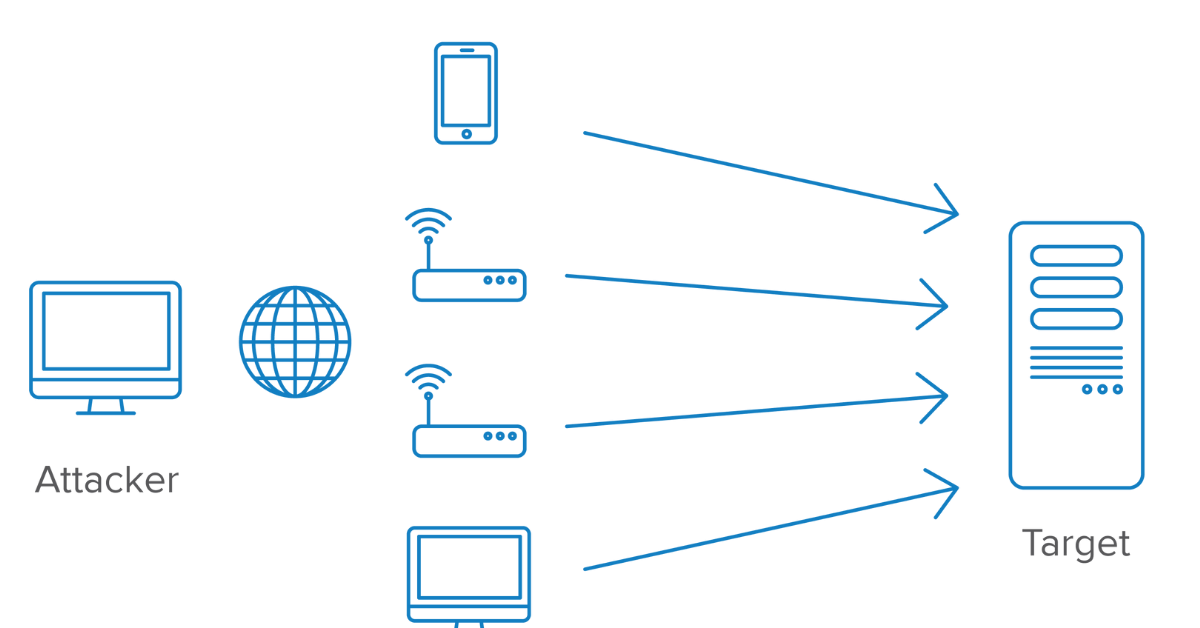

Lưu lượng truy cập có vẻ hợp lệ, làm cho việc phân biệt giữa người dùng thật và kẻ tấn công trở nên khó khăn. Kẻ tấn công chỉ cần một vài máy tính cũng có thể gây ra thiệt hại lớn.

Các loại Low and Slow Attack phổ biến

Tấn công “chậm và nhỏ giọt” có nhiều hình thức khác nhau, nhưng phổ biến nhất là Slowloris và RUDY (R-U-Dead-Yet?).

1. Slowloris

Kẻ tấn công mở nhiều kết nối HTTP đến máy chủ, sau đó từ từ gửi các tiêu đề HTTP không đầy đủ. Máy chủ sẽ giữ kết nối mở để chờ phần còn lại của tiêu đề, nhưng kẻ tấn công không bao giờ gửi chúng, khiến các kết nối bị treo.

Tôi đã từng chứng kiến một máy chủ Apache bị tấn công Slowloris, khiến website gần như không thể truy cập dù lượng băng thông sử dụng rất thấp. Khi kiểm tra, hàng trăm luồng xử lý bị “treo” ở trạng thái SYN_RECV, chờ đợi dữ liệu mà không bao giờ đến.

2. RUDY (R-U-Dead-Yet?)

Loại tấn công này gửi các yêu cầu HTTP POST với tiêu đề Content-Length rất lớn, nhưng lại gửi dữ liệu rất nhỏ giọt theo từng byte hoặc từng gói nhỏ. Máy chủ phải chờ cho đến khi toàn bộ dữ liệu được gửi, khiến kết nối bị treo và làm tắc nghẽn hệ thống.

3. Slow HTTP POST

Đây là một biến thể tương tự RUDY, khai thác việc gửi dữ liệu POST rất chậm.

Bạn có thể hình dung tấn công “chậm và nhỏ giọt” giống như một cây cầu 4 làn xe, mỗi làn có một trạm thu phí. Tấn công này giống như việc 4 tài xế cùng lúc đi vào và trả tiền từng xu một. Họ chiếm hết tất cả các làn xe, khiến không ai khác có thể đi qua, dù chẳng có chiếc xe nào bị “tràn” ra ngoài đường.

Dấu hiệu nhận biết và hậu quả của tấn công

Sự tinh vi của tấn công “chậm và nhỏ giọt” khiến nó rất khó bị phát hiện. Tuy nhiên, nếu theo dõi sát sao, bạn vẫn có thể nhận ra các dấu hiệu sau:

- Hiệu suất server giảm bất thường, phản hồi chậm mà không có lưu lượng truy cập lớn.

- Số lượng các kết nối “treo” tăng đột biến trong nhật ký server, cho thấy nhiều kết nối được mở nhưng không hoàn tất.

- Phát hiện nhiều kết nối từ cùng một địa chỉ IP hoặc dải IP đáng ngờ.

- Tài nguyên xử lý của server (như threads) bị sử dụng hết, trong khi băng thông vẫn ở mức thấp.

Các cuộc tấn công này có thể gây ra những hậu quả nghiêm trọng

- Website, ứng dụng ngừng hoạt động hoặc hoạt động rất chậm, gây mất khách hàng và doanh thu.

- Hư hại danh tiếng thương hiệu khi dịch vụ không ổn định.

- Theo báo cáo năm 2024, tổng số vụ tấn công mạng vào các doanh nghiệp Việt Nam đã tăng 20% so với năm 2023, điều này cho thấy sự gia tăng về mức độ tinh vi của các mối đe dọa. Đây cũng là lý do ZoneCloud luôn không ngừng nâng cấp các giải pháp bảo mật để đối phó hiệu quả.

Giải pháp phòng chống và xử lý hiệu quả từ ZoneCloud

Với kinh nghiệm thực chiến trong lĩnh vực hạ tầng, chúng tôi hiểu rằng các giải pháp chống DDoS truyền thống thường không hiệu quả với tấn công “chậm và nhỏ giọt”. Do đó, tại ZoneCloud, chúng tôi đã triển khai các giải pháp chuyên biệt sau:

Điều chỉnh giới hạn kết nối và thời gian chờ (timeouts)

Chúng tôi cấu hình lại các máy chủ web như Apache hay Nginx để giảm thời gian chờ của các kết nối. Bằng cách này, hệ thống sẽ tự động đóng các kết nối nếu không nhận đủ dữ liệu trong một khoảng thời gian nhất định. Ví dụ, điều chỉnh KeepAliveTimeout trên Apache hoặc client_body_timeout trên Nginx. Việc này giống như việc đặt một đồng hồ đếm ngược tại trạm thu phí: nếu tài xế không trả tiền xong trong 10 giây, barie sẽ đóng lại.

Sử dụng Tường lửa ứng dụng web (WAF)

WAF được cấu hình để nhận diện và chặn các yêu cầu HTTP không đầy đủ hoặc có dấu hiệu bất thường ngay lập tức, ngăn chúng làm quá tải server.

Sử dụng Reverse Proxy

Chúng tôi đặt Nginx hoặc các proxy khác phía trước máy chủ web của bạn. Vì Nginx được thiết kế để xử lý các kết nối bất thường tốt hơn, nó giúp giảm tải đáng kể cho Apache, tránh tình trạng bị treo luồng xử lý.

Hệ thống giám sát chuyên sâu

Tại ZoneCloud, chúng tôi sử dụng các công cụ giám sát real-time để phân tích hành vi lưu lượng truy cập, không chỉ dựa vào băng thông. Chúng tôi có thể theo dõi số lượng kết nối đang ở trạng thái SYN_RECV hoặc TIME_WAIT và tự động thực hiện các biện pháp chặn IP đáng ngờ.

Những câu hỏi thường gặp

Low and Slow Attack có gây tốn băng thông không?

Loại tấn công này không tốn nhiều băng thông vì nó dùng các kết nối rất chậm, truyền dữ liệu từng chút một nhằm giữ các kết nối mở lâu dài, gây nghẽn tài nguyên máy chủ mà không cần gửi lượng dữ liệu lớn.

Tấn công thường sử dụng các kỹ thuật như Slowloris hay R.U.D.Y (R U Dead Yet) để gửi các gói dữ liệu chậm rãi hoặc giữ kết nối HTTP mở, khiến máy chủ bị treo hoặc hết bộ nhớ dành cho kết nối.

Băng thông tiêu thụ trong tấn công chậm là rất thấp, khác với các kiểu tấn công DDoS bùng nổ dữ liệu lớn như flood attack.

Làm thế nào để biết website của tôi có đang bị Low and Slow Attack hay không?

Dấu hiệu phổ biến là máy chủ hoạt động chậm bất thường, nhiều kết nối mở lâu nhưng không hoàn thành, khiến người dùng thật gặp khó khăn trong việc sử dụng dịch vụ.

Theo dõi các chỉ số như số lượng kết nối HTTP mở lớn bất thường, thời gian kết nối kéo dài lâu, và tải CPU/memory trên server tăng cao mà không có lượng truy cập tương ứng.

Kiểm tra logs và theo dõi các mẫu lưu lượng mạng có tốc độ truyền rất chậm hoặc các yêu cầu HTTP chưa hoàn thiện lâu dài.

Các hệ thống IDS hoặc WAF truyền thống khó phát hiện tấn công này do lưu lượng và hành vi giống lưu lượng thật, nên cần công cụ phân tích hành vi nâng cao hoặc giám sát hiệu suất server kỹ lưỡng.

Một số kỹ thuật phát hiện gồm phân tích thói quen kết nối, so sánh hiệu suất server với thời điểm không có tấn công, hoặc sử dụng công cụ kiểm tra lỗ hổng tấn công Slowloris.

Cảnh báo còn bao gồm các kết nối POST hoặc GET kéo dài và các máy chủ thread-based (ví dụ Apache) rất dễ bị ảnh hưởng hơn do giới hạn số kết nối đồng thời thấp.

Kết luận

Tấn công “chậm và nhỏ giọt” là một minh chứng rõ ràng cho sự tinh vi của các mối đe dọa mạng hiện đại. Chúng không chỉ đơn thuần là vấn đề kỹ thuật mà còn là nguy cơ tiềm ẩn gây thiệt hại kinh tế nghiêm trọng cho doanh nghiệp.

Tại ZoneCloud, chúng tôi cam kết bảo vệ khách hàng bằng cách áp dụng các giải pháp tiên tiến, kết hợp giữa phần cứng chuyên dụng, hệ thống giám sát thông minh và quy trình vận hành tối ưu. Chúng tôi không chỉ cung cấp dịch vụ VPS, Hosting, và Server mà còn là một lá chắn vững chắc, giúp bạn yên tâm phát triển kinh doanh trên nền tảng số.

Nguồn bài viết tham khảo: