Xin chào, tôi là Võ Đỗ Khuê, Co-founder của ZoneCloud. Với nhiều năm kinh nghiệm trong lĩnh vực hạ tầng số, tôi hiểu rõ những rủi ro và thách thức mà các doanh nghiệp, quản trị viên server phải đối mặt hằng ngày.

Trong đó, tấn công DDoS, đặc biệt là UDP Flood DDos Attack luôn là một cơn ác mộng. Chính vì vậy, tôi muốn chia sẻ những kiến thức và giải pháp thực tế mà tôi và đội ngũ đã áp dụng thành công để bảo vệ hệ thống của mình và khách hàng.

Bài viết này sẽ không chỉ giải thích chi tiết về UDP Flood, mà còn cung cấp một cẩm nang toàn diện giúp bạn nhận biết và phòng chống hiệu quả. Hãy cùng tôi đi sâu vào vấn đề này.

Nội dung chính của bài viết

- UDP Flood Attack là một loại DDoS nguy hiểm, tận dụng điểm yếu của giao thức UDP. Tấn công này làm quá tải server, chiếm dụng băng thông bằng cách gửi hàng loạt gói tin UDP “rác” đến các cổng ngẫu nhiên, khiến server phải liên tục phản hồi ICMP và cạn kiệt tài nguyên.

- Có 4 dấu hiệu rõ ràng để nhận biết tấn công: Lưu lượng mạng tăng đột biến, CPU/RAM sử dụng ở mức cao, mất kết nối/độ trễ lớn, và số lượng gói tin ICMP tăng bất thường. Việc nhận biết sớm giúp hạn chế thiệt hại.

- Không chỉ khiến dịch vụ bị gián đoạn, server sập, mà còn gây ra thiệt hại lớn về kinh tế (mất doanh thu) và ảnh hưởng xấu đến uy tín thương hiệu.

- Người dùng có thể tự cấu hình tường lửa (Firewall) để giới hạn tốc độ gói tin UDP (rate limiting), nhưng giải pháp hiệu quả và toàn diện nhất là sử dụng các dịch vụ chống DDoS chuyên nghiệp, giống như giải pháp của nhà cung cấp.

- Điển hình là các cuộc tấn công vào server game online hoặc vụ tấn công Memcached DDoS năm 2018 với quy mô khổng lồ lên tới 1.7 Tbps, minh chứng cho mức độ nguy hiểm thực sự của loại hình tấn công này.

UDP Flood DDoS Attack là gì?

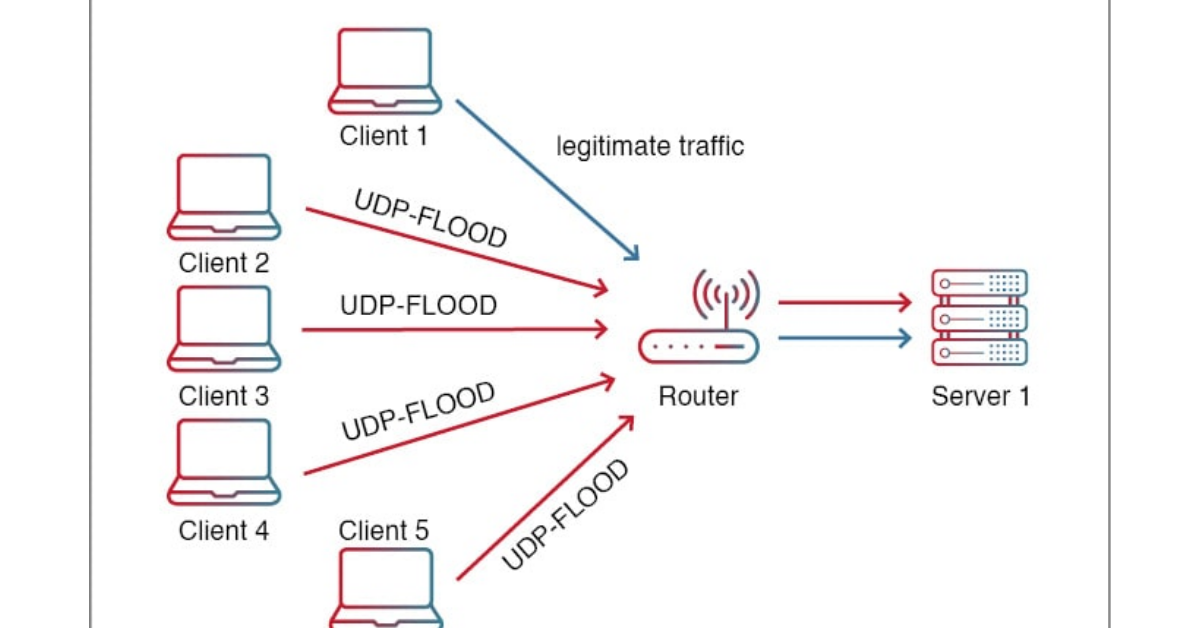

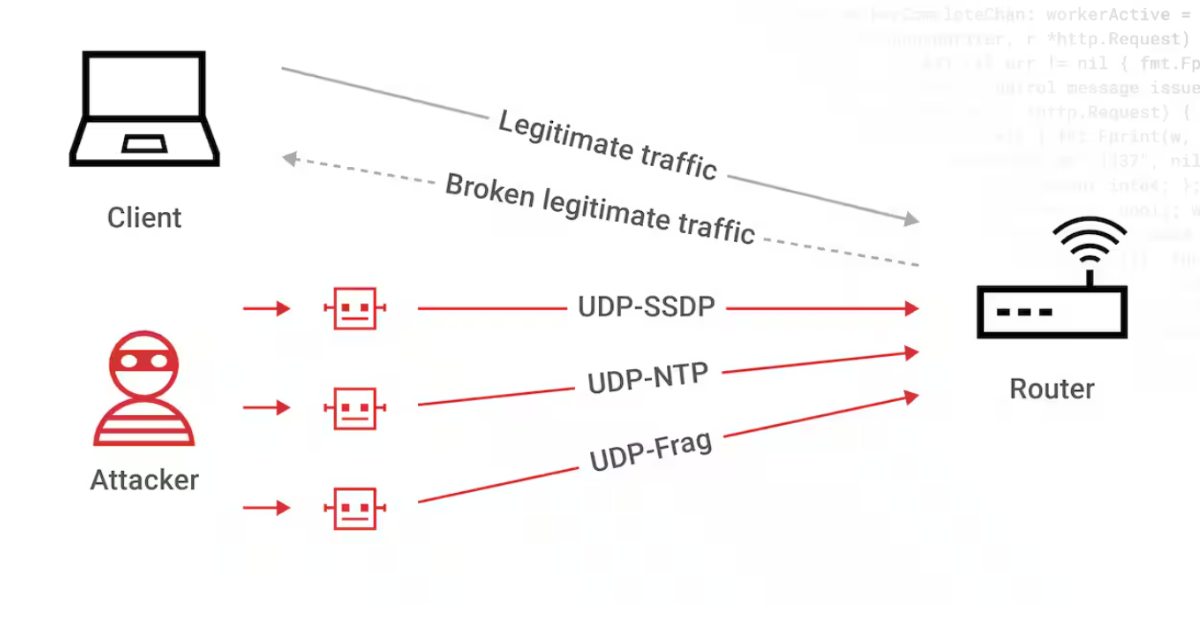

UDP Flood DDoS Attack hay tấn công tràn UDP là một loại tấn công từ chối dịch vụ phân tán (DDoS). Kẻ tấn công sẽ gửi một lượng lớn các gói tin UDP đến một server hoặc hệ thống mạng mục tiêu.

Mục đích chính của cuộc tấn công này là làm quá tải server, chiếm dụng băng thông hoặc cạn kiệt tài nguyên hệ thống. Khi đó, server không thể phản hồi kịp thời các yêu cầu hợp lệ từ người dùng, khiến dịch vụ bị gián đoạn hoặc ngừng hoạt động hoàn toàn.

Để hiểu rõ hơn, chúng ta cần nhìn vào đặc điểm của giao thức UDP. Không giống như TCP, UDP được thiết kế để truyền dữ liệu nhanh chóng mà không cần thiết lập kết nối (stateless). Điều này có nghĩa là server nhận gói tin nhưng không yêu cầu xác nhận.

Chính đặc điểm này đã vô tình biến UDP thành “gót chân Achilles” bị kẻ tấn công lợi dụng. Tại ZoneCloud, chúng tôi thường xuyên phải đối phó với những cuộc tấn công như vậy để đảm bảo dịch vụ cho khách hàng luôn ổn định.

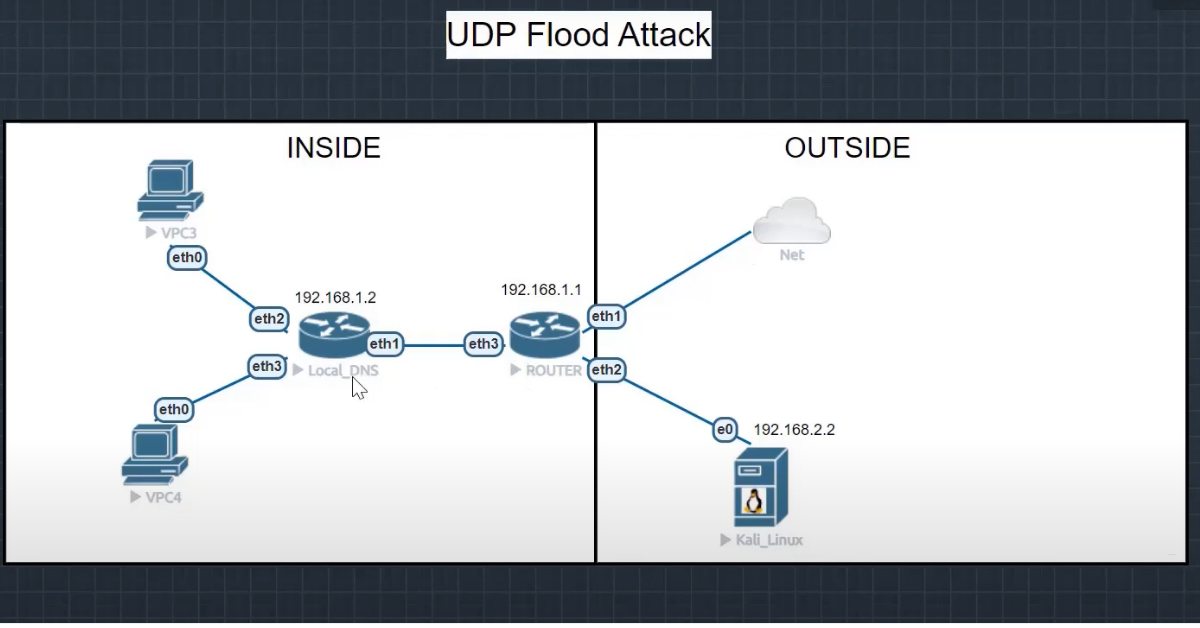

Cơ chế UDP Flood Attack hoạt động như thế nào?

Có 4 bước hoạt động chính của UDP Flood Attack gồm: Bước 1: Gửi gói tin “rác”, Bước 2: Server xử lý và phản hồi, Bước 3: Tạo phản hồi ICMP, Bước 4: Gây quá tải tài nguyên.

Bước 1: Gửi gói tin “rác”

Kẻ tấn công sử dụng một mạng lưới máy tính ma (botnet) để đồng loạt gửi một lượng lớn gói tin UDP đến các cổng ngẫu nhiên trên server mục tiêu.

Bước 2: Server xử lý và phản hồi

Khi nhận gói tin, server phải tiêu tốn tài nguyên để kiểm tra từng cổng xem có ứng dụng nào đang hoạt động hay không.

Bước 3: Tạo phản hồi ICMP

Do không tìm thấy ứng dụng, server sẽ buộc phải tạo ra một gói tin ICMP để thông báo rằng “đích không thể truy cập

Bước 4: Gây quá tải tài nguyên

Quá trình kiểm tra và tạo phản hồi ICMP này diễn ra với tốc độ cực nhanh, làm cạn kiệt tài nguyên CPU và băng thông của server. Cuối cùng, server sẽ bị quá tải và không thể xử lý các yêu cầu hợp lệ của người dùng, dẫn đến dịch vụ bị sập hoàn toàn

Phân biệt UDP Flood với các cuộc tấn công DDoS khác

Mặc dù đều là các loại hình tấn công từ chối dịch vụ (DDoS), nhưng UDP Flood có cơ chế hoạt động khác biệt so với SYN Flood hay HTTP Flood. Dưới đây là bảng so sánh giúp bạn dễ hình dung hơn.

| Tiêu chí | Tấn công tràn UDP (UDP Flood) | Tấn công SYN Flood | Tấn công HTTP Flood |

|---|---|---|---|

| Giao thức | Giao thức UDP (không kết nối) | Giao thức TCP (có kết nối) | Giao thức HTTP (tầng ứng dụng) |

| Cơ chế | Gửi hàng loạt gói tin UDP đến cổng ngẫu nhiên, làm quá tải server bằng cách tạo ra các phản hồi ICMP. | Gửi các gói tin SYN để làm cạn kiệt tài nguyên kết nối của server, lợi dụng cơ chế “bắt tay ba bước”. | Gửi các yêu cầu HTTP/HTTPS để làm quá tải server web hoặc ứng dụng. |

| Tầng tấn công | Tầng 3 (mạng) và Tầng 4 (giao vận) | Tầng 4 (giao vận) | Tầng 7 (ứng dụng) |

| Mục tiêu chính | Làm cạn kiệt tài nguyên xử lý và băng thông. | Làm cạn kiệt tài nguyên kết nối. | Làm cạn kiệt tài nguyên của ứng dụng web. |

Dấu hiệu nhận của UDP Flood Attack là gì?

4 dấu hiệu giúp bạn nhận biết tấn công UDP Flood sớm

1. Lưu lượng mạng tăng đột biến

Bạn sẽ thấy băng thông mạng bị chiếm dụng một cách bất thường, đặc biệt là lưu lượng của giao thức UDP.

2. CPU và RAM ở mức cao

Server phải làm việc liên tục để xử lý một lượng lớn gói tin UDP và tạo ra các gói tin phản hồi ICMP, khiến tài nguyên hệ thống (CPU và RAM) bị sử dụng quá mức.

3. Mất kết nối và độ trễ lớn

Người dùng gặp khó khăn khi truy cập các dịch vụ trên server, tốc độ phản hồi chậm đi đáng kể hoặc thậm chí là mất kết nối hoàn toàn.

4. Số lượng gói tin ICMP tăng bất thường

Đây là dấu hiệu quan trọng nhất. Bạn có thể sử dụng các công cụ giám sát như htop, vnstat hoặc Wireshark để theo dõi và phát hiện sự gia tăng bất thường của các gói tin ICMP “Destination Unreachable”.

hậu quả của một cuộc tấn công UDP

- Gián đoạn dịch vụ: Server bị quá tải sẽ không thể xử lý các yêu cầu hợp lệ, khiến trang web, ứng dụng hoặc dịch vụ bị sập hoàn toàn (down). Điều này gây ảnh hưởng trực tiếp đến trải nghiệm người dùng và hoạt động kinh doanh.

- Thiệt hại kinh tế: Doanh nghiệp có thể bị thất thoát doanh thu trong thời gian dịch vụ bị gián đoạn, đồng thời phải chịu thêm chi phí để khắc phục sự cố và khôi phục hệ thống.

- Ảnh hưởng uy tín: Dịch vụ không ổn định sẽ làm giảm sút lòng tin của khách hàng. Một khi uy tín đã bị tổn hại thì rất khó để phục hồi, đặc biệt là trong môi trường cạnh tranh như hiện nay.

5 giải pháp phòng chống UDP Flood DDoS

1. Cấu hình tường lửa (Firewall)

Một trong những cách đơn giản nhất là sử dụng tường lửa để giới hạn tốc độ các gói tin UDP (rate limiting). Bạn có thể thiết lập số lượng gói tin UDP được phép truy cập trong một khoảng thời gian nhất định, giúp giảm thiểu nguy cơ server bị quá tải.

2. Giới hạn tốc độ phản hồi ICMP

Việc hạn chế tốc độ server tạo ra các gói tin phản hồi ICMP sẽ giúp tiết kiệm tài nguyên hệ thống, tránh trường hợp server bị cạn kiệt chỉ vì phải phản hồi lại các gói tin tấn công.

3. Sử dụng công cụ lọc gói tin

Nếu bạn đang sử dụng server Linux, các công cụ như iptables là một lựa chọn hiệu quả. Bạn có thể cấu hình iptables để lọc và từ chối các gói tin UDP có dấu hiệu bất thường, tăng cường khả năng bảo mật cho server.

4. Sử dụng CDN (Content Delivery Network)

CDN không chỉ giúp tăng tốc độ tải trang mà còn có khả năng phân tán lưu lượng truy cập. Khi bị tấn công, lưu lượng sẽ được chia nhỏ ra nhiều nơi, làm giảm áp lực tập trung lên server gốc.

5. Bảo vệ DNS

UDP Flood Attack đôi khi liên quan đến các cuộc tấn công giả mạo DNS. Sử dụng DNSSEC là một cách hiệu quả để bảo vệ hệ thống DNS của bạn khỏi những rủi ro này.

Bài học từ các vụ UDP Flood trên thế giới

Ví dụ thực tế về tấn công trong lĩnh vực game online

UDP Flood Attack rất phổ biến trong lĩnh vực game online. Các máy chủ game thường sử dụng giao thức UDP để truyền dữ liệu nhanh chóng, đảm bảo trải nghiệm chơi game mượt mà. Tuy nhiên, chính điều này lại khiến chúng trở thành mục tiêu lý tưởng.

Kẻ xấu thường lợi dụng tấn công tràn UDP vào server game, làm tăng độ trễ (ping) đột ngột hoặc khiến người chơi bị ngắt kết nối hàng loạt. Từ đó, gây ảnh hưởng nghiêm trọng đến trải nghiệm và uy tín của nhà phát hành game.

Vụ tấn công Memcached DDoS năm 2018

Một trong những vụ tấn công DDoS khuếch đại lớn nhất lịch sử đã diễn ra vào năm 2018, lợi dụng các server Memcached dễ bị tổn thương.

Trong vụ tấn công này, kẻ xấu đã khuếch đại các gói tin UDP lên tới 50.000 lần. Điều này tạo ra một làn sóng tấn công khổng lồ lên đến 1.7 Tbps, gây ngập lụt băng thông của mục tiêu. Vụ việc này là một minh chứng rõ ràng nhất về mức độ nguy hiểm và thiệt hại của loại hình tấn công UDP Flood.

Câu hỏi thường gặp (FAQ)

UDP Flood DDoS Attack có phá hủy dữ liệu server không?

Không. UDP Flood Attack chủ yếu gây quá tải tài nguyên mạng hoặc máy chủ, dẫn đến gián đoạn dịch vụ (không truy cập được server hoặc dịch vụ chậm), chứ không xóa hay phá hủy dữ liệu trên server.

Tại sao UDP flood phổ biến hơn TCP flood?

UDP flood phổ biến hơn vì UDP là giao thức không kết nối, không yêu cầu thiết lập phiên giao tiếp như TCP. Điều này giúp kẻ tấn công dễ dàng gửi lượng lớn packet giả mạo mà không cần theo dõi trạng thái kết nối, gây quá tải nhanh hơn và khó kiểm soát hơn TCP flood.

Chi phí để chống tấn công UDP có cao không?

Chi phí phòng chống có thể dao động, phụ thuộc quy mô, mức độ bảo vệ (firewall, dịch vụ DDoS, giám sát lưu lượng) và nhà cung cấp. Tuy nhiên, với các dịch vụ đám mây, firewall, hoặc giải pháp DDoS chuyên dụng, chi phí này thường thấp hơn so với thiệt hại từ việc bị tấn công, và có những gói bảo vệ phù hợp với cả doanh nghiệp nhỏ lẫn lớn

Lời kết

UDP Flood DDoS Attack là một mối đe dọa không thể xem thường đối với bất kỳ hệ thống trực tuyến nào, từ máy chủ game cho đến các dịch vụ kinh doanh. Việc hiểu rõ cơ chế hoạt động, các dấu hiệu nhận biết và hậu quả của nó là bước đầu tiên và quan trọng nhất để bảo vệ hệ thống của bạn.

Tuy nhiên, trong một thế giới mà các cuộc tấn công mạng ngày càng tinh vi, các biện pháp phòng chống cơ bản đôi khi không đủ để đảm bảo an toàn tuyệt đối. Đây là lúc cần đến sự hỗ trợ của các chuyên gia. Tại ZoneCloud, chúng tôi tự hào là đối tác đáng tin cậy, cung cấp các giải pháp chống DDoS chuyên nghiệp, giúp doanh nghiệp an tâm phát triển mà không phải lo lắng về rủi ro tấn công mạng. Hãy để chúng tôi đồng hành cùng bạn trên hành trình bảo vệ hệ thống của mình.

Nguồn thông tin bài viết tham khảo: https://www.cloudflare.com/learning/ddos/udp-flood-ddos-attack/